根据以下的内容来加固一台Linux服务器的安全。

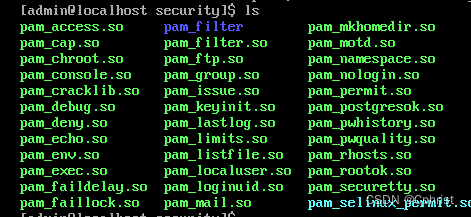

首先是限制连续密码错误的登录次数,由于RHEL8之后都不再使用pam_tally.so和pam_tally2.so,而是pam_faillock.so

首先进入/usr/lib64/security/中查看有什么模块,确认有pam_faillock.so

因为只限制ssh登录次数(一般本地登录不会有问题,故此只做ssh登录次数限制)

然后可以直接编辑/etc/pam.d/password-auth,添加3行内容:

auth required pam_env.soauth required pam_faillock.so preauth silent audit (even_deny_root )deny=6 unlock_time=60//添加的第一行auth sufficient pam_unix.so nullok try_first_passauth [default=die] pam_faillock.so authfail audit (even_deny_root )deny=6 unlock_time=60//添加的第二行account required pam_unix.soaccount required pam_faillock.so //添加的第三行even_deny_root是包括把root的限制也加进去,如果不需要的话可以删去。

2.拆分管理员权限-新建一个账户并且添加管理员权限

设置了一个账户admin

新建一个账户

useradd admin

passwd admin

//输入admin密码

admin加入wheel用户组

usermod -G wheel admin

然后修改权限

vim /etc/sudoers

Allow root to run any commands anywhere

root ALL=(ALL) ALL

admin ALL=(ALL) ALL

5.限制远程登录的权限,即ssh权限,root用户不允许通过ssh登录

编辑/etc/ssh/sshd_config。

vim /etc/ssh/sshd_config 找到 PermitRootLogin

改为 PermitRootLogin no

重启 service sshd restart

![[SQL挖掘机] - 窗口函数 - 聚合函数类](http://pic.xiahunao.cn/[SQL挖掘机] - 窗口函数 - 聚合函数类)

实验例程软件分析 实验一 点亮第一个LED)

)