木马

- 1. 定义

- 2. 木马的特征

- 3. 木马攻击流程

- 4. 常见木马类型

- 5. 如何防御木马

1. 定义

木马一名来源于古希腊特洛伊战争中著名的“木马计”,指可以非法控制计算机,或在他人计算机中从事秘密活动的恶意软件。

木马通过伪装成正常软件被下载到用户主机,随后黑客通过木马控制用户主机并盗取用户信息。由于计算机中了木马后不会表现出异常,所以往往很难发现,具有很强的隐蔽性。

木马与病毒的区别

木马和病毒一般统称恶意程序或恶意软件。木马更倾向于默默窃取,病毒则具有一定显性破坏性。前者像暗中行动的小偷,后者像打砸抢烧的强盗。

木马不同于计算机病毒的地方在于计算机病毒是能够实现自我复制的一组恶意代码,而木马则不会自我复制,不具有传染性。实践中,有些病毒带有木马的特征,有些木马则带有病毒的特征。

2. 木马的特征

(1)隐藏性

隐藏性是木马的最重要特性,木马能够长时间潜伏在用户计算机中不被发现。木马虽然会在系统启动时自动运行,它将自身隐藏在合法的程序中,运行时不会在“任务栏”中生成图标,不会在任务管理器中被轻易发现。这使得用户和一些安全软件难以发现木马的存在。

(2)欺骗性

欺骗性是指木马一般会通过将自己包装为普通的软件来欺骗用户和躲避安全软件查杀。木马的欺骗方法很多,例如修改木马程序的图标,或更改文件名称将自己伪装成系统服务等。

(3)危害性

危害性是指当木马被植入目标主机以后,攻击者可以通过对客户端的远程控制进行一系列能造成严重后果的非法行为,例如窃取机密文件、控制系统的运行和以失陷主机为跳板感染其他主机等。

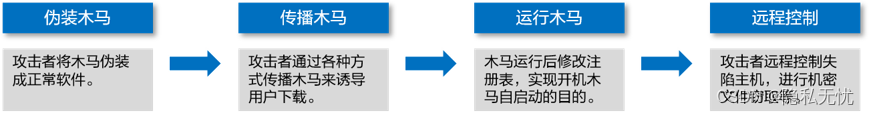

3. 木马攻击流程

(1)伪装木马

伪装木马,攻击者事先会将木马伪装成正常软件,常用的木马伪装方法如下:

- 修改图标:攻击者会将木马的图标修改成常用的文件图标。例如文本、图片或HTML等文件的图标。

- 修改名称:攻击者的常用手段是将木马的名称修改为系统文件的名称,因为用户一般不会轻易删除系统文件。

- 修改扩展名:一般情况下,木马文件后缀名为.exe(可执行文件),但攻击者会将木马修改为常用文件类型的扩展名。

- 捆绑文件:攻击者常会将木马和某文件捆绑在一起。例如,将木马和一个损坏的 ZIP 包(可自制)捆绑在一起。

(2)传播木马

木马常通过邮件附件和网页站点下载的方式被传播。具体手段如下:

- 邮件钓鱼:攻击者冒充用户邮箱联系人或知名机构向用户发送携带木马附件的邮件,一旦用户点击附件,木马就会自动下载安装至用户计算机中。

- 网站钓鱼:攻击者将木马上传到钓鱼网站中,并将网站设置为用户访问自动下载该木马,然后通过社会工程诱骗用户访问该网站以实现木马的传播。

- 危险站点植入:攻击者会攻破软件下载站点,随后将下载量大的软件捆绑上木马,或将木马下载链接隐藏在站点的弹出式广告中。

(3)运行木马

木马被下载后会自动安装和运行,在首次运行时,会自动更改注册表信息,将自身写入到启动配置文件或注册表中。例如,木马在system.ini等文件或注册表自启动项中添加自身路径,以达到目标主机开机时木马能自动加载的目的。

(4)远程控制

感染用户计算机后,木马会持续监视该主机。在用户不知情的情况下,攻击者能通过下发命令实现对用户计算机的远程控制,并完成木马传播者下发的攻击指令。例如,盗取用户信息、执行DDoS攻击,甚至以用户计算机为跳板感染内网其他设备。

4. 常见木马类型

(1)远控木马

远程控制是现代木马的基本功能,木马会设法与用户计算机建立连接,随后通过远程下发命令实现远程抓取、文件传输、屏幕截取等功能。受控计算机就成为“肉鸡”。

典型代表有:灰鸽子、冰河、BO等。

(2)盗号木马

这类木马以找到所有的隐藏密码为主,如各种社交帐号的账户和密码,网络游戏中游戏账号和密码,并在受害者不知情的情况下将密码信息发送出去。

典型代表有:Wirenet等。

(3)记录键值型木马

记录键值型木马顾名思义就是记录你每一次的敲击键盘操作。这种木马程序会随着操作系统的启动而自动加载,分为在线和离线两种,分别记录用户在在线和离线两种状态下敲击键盘的情况。记录键值型木马一般也有邮件发送功能,能通过邮件将记录的信息发送给控制者。

典型代表有:Magic Lantern、键盘记录器木马变种EOM等。

(4)DDoS攻击型木马

攻击者通过木马程序控制被感染的主机,那些被感染的主机称为“肉鸡”。攻击者通过控制大量“肉鸡”发起DDoS(distributed denial of service,分布式拒绝服务)攻击。例如,攻击者针对网站发起DDoS攻击,导致网站服务器资源被大量占用,无法正常为用户提供服务。

典型代表有:Satan DDoS僵尸网络木马、魔鼬等。

(5)网银木马

网银木马主要针对银行的网上交易系统,该木马旨在窃取用户的银行账户信息,包括银行账号和密码信息,给个人财产安全带来很大的危害。

典型代表有:Tiny Banker、木马银行家等。

5. 如何防御木马

防御木马的关键在于预防,即在木马进入设备并造成实质性损失之前,拦截攻击。用户可以从提升网络安全意识和在计算机系统上完善防御措施入手,

建议采取如下手段:

- 安装正版操作系统和应用程序,不在非正规网站下载应用程序。

- 使用专门的木马查杀软件,并定期进行软件升级。

- 不打开来历不明的邮件,即使是熟悉的人发来的邮件也要谨慎对待,因为木马可能感染了他们的计算机,并通过他们的计算机来散播木马。

- 不点击网站上的弹出式广告,一般那些广告信息为了吸引用户点击,往往会包装的很好,我们要提高辨别能力,防止木马入侵。

- 加强个人账户信息的安全意识,使用字符、大小写字母、数字的组合方式设置密码。

- 对重要数据和文件进行定期备份,即使木马程序对该数据文件进行了更改或删除等操作,也能通过备份恢复减少损失。

- 使用防火墙保护个人计算机。

)