🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6

🍨 阿珊和她的猫_CSDN个人主页

🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》

🍚 蓝桥云课签约作者、已在蓝桥云课上架的前后端实战课程《Vue.js 和 Egg.js 开发企业级健康管理项目》、《带你从入门到实战全面掌握 uni-app》

文章目录

- 跨站脚本攻击(XSS)

- 跨站脚本攻击(XSS)的概念

- 跨站脚本攻击(XSS)的特点

- 跨站脚本攻击(XSS)的防御手段

- 跨站请求伪造(CSRF)

- 跨站请求伪造(CSRF)的概念

- 跨站请求伪造(CSRF)的特点

- 跨站请求伪造(CSRF)的防御手段

- SQL注入攻击

- SQL 注入攻击的概念

- SQL 注入攻击的特点

- SQL 注入攻击的防御手段

- 会话劫持

- 会话劫持的概念

- 会话劫持的特点

- 会话劫持的防御手段

- 点击劫持

- 点击劫持的概念

- 点击劫持的特点

- 点击劫持的防御手段

- 命令注入攻击

- 命令注入攻击的概念

- 命令注入攻击的特点

- 命令注入攻击的防御手段

- 文件上传漏洞

- 文件上传漏洞的概念

- 文件上传漏洞的特点

- 文件上传漏洞的防御手段

跨站脚本攻击(XSS)

跨站脚本攻击(XSS)的概念

跨站脚本攻击(Cross-Site Scripting,XSS)是一种恶意攻击技术,攻击者通过在受害者的浏览器上嵌入恶意脚本代码,从而窃取或篡改受害者的敏感信息,如用户名、密码、Cookie 等。

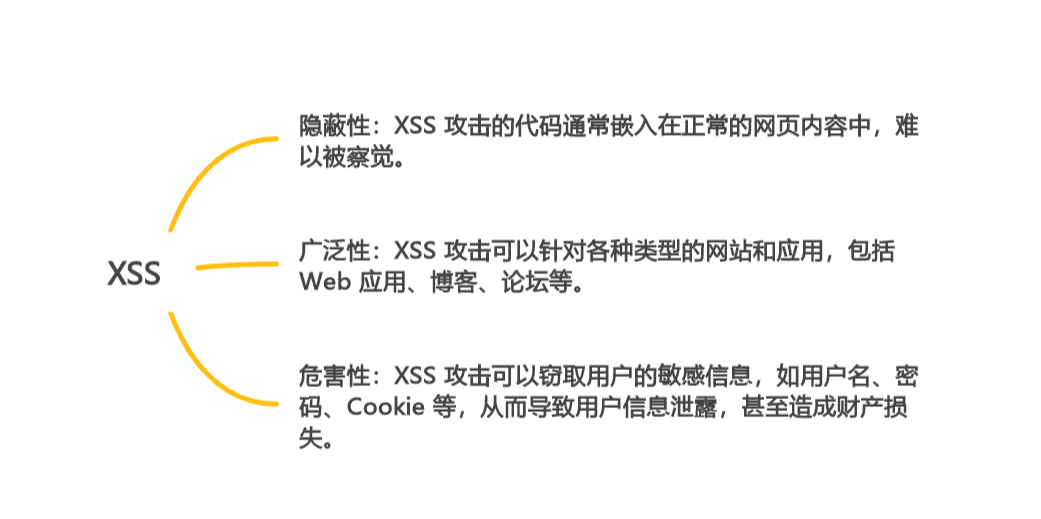

跨站脚本攻击(XSS)的特点

- 隐蔽性:XSS 攻击的代码通常嵌入在正常的网页内容中,难以被察觉。

- 广泛性:XSS 攻击可以针对各种类型的网站和应用,包括 Web 应用、博客、论坛等。

- 危害性:XSS 攻击可以窃取用户的敏感信息,如用户名、密码、Cookie 等,从而导致用户信息泄露,甚至造成财产损失。

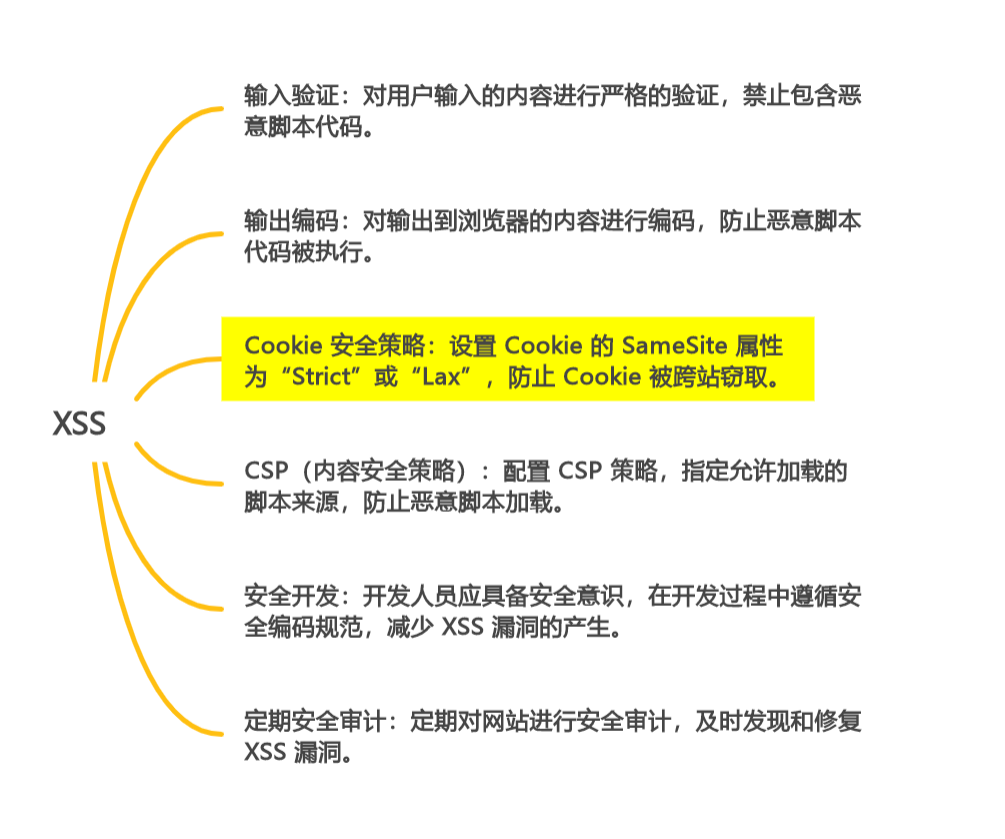

跨站脚本攻击(XSS)的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意脚本代码。

- 输出编码:对输出到浏览器的内容进行编码,防止恶意脚本代码被执行。

- Cookie 安全策略:设置 Cookie 的 SameSite 属性为“Strict”或“Lax”,防止 Cookie 被跨站窃取。

- CSP(内容安全策略):配置 CSP 策略,指定允许加载的脚本来源,防止恶意脚本加载。

- 安全开发:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 XSS 漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 XSS 漏洞。

通过采取以上防御措施,可以有效降低跨站脚本攻击的风险,保护用户的信息安全。

跨站请求伪造(CSRF)

跨站请求伪造(CSRF)的概念

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种恶意攻击技术,攻击者通过诱使用户在已登录的情况下,点击恶意链接或访问恶意网页,从而在用户不知情的情况下,以用户的身份向目标网站发送伪造的请求,从而窃取或篡改用户的敏感信息。

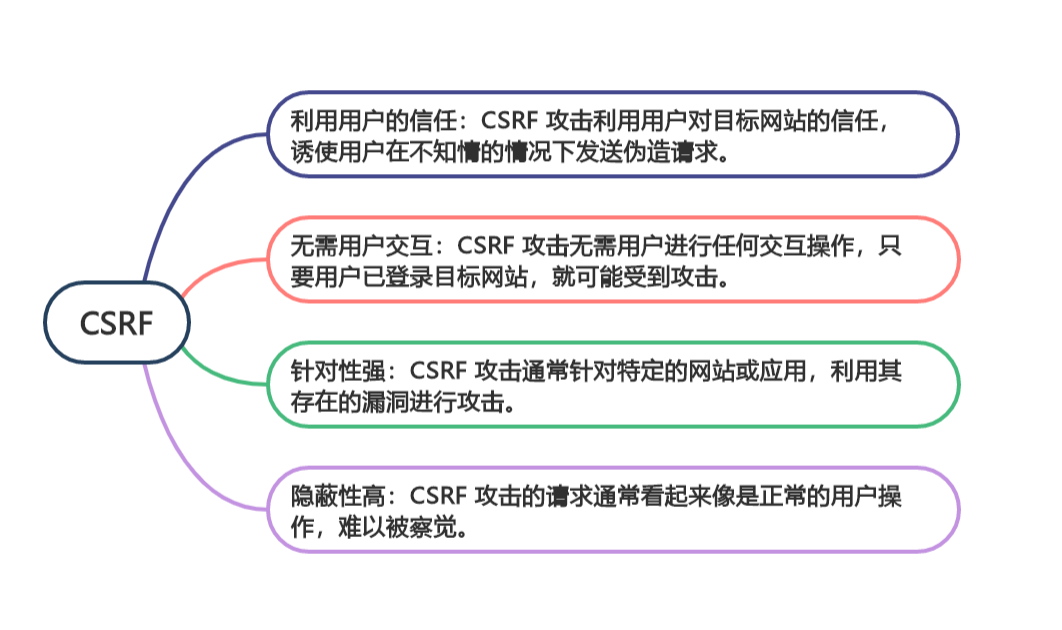

跨站请求伪造(CSRF)的特点

- 利用用户的信任:CSRF 攻击利用用户对目标网站的信任,诱使用户在不知情的情况下发送伪造请求。

- 无需用户交互:CSRF 攻击无需用户进行任何交互操作,只要用户已登录目标网站,就可能受到攻击。

- 针对性强:CSRF 攻击通常针对特定的网站或应用,利用其存在的漏洞进行攻击。

- 隐蔽性高:CSRF 攻击的请求通常看起来像是正常的用户操作,难以被察觉。

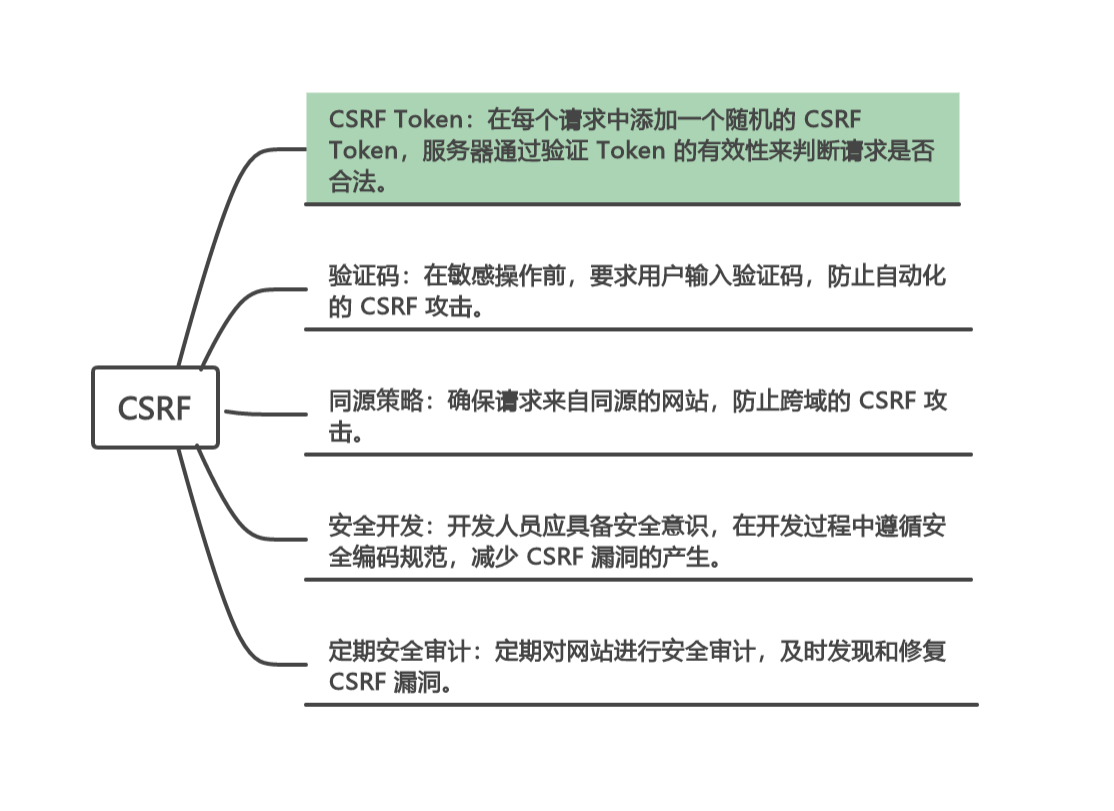

跨站请求伪造(CSRF)的防御手段

- CSRF Token:

在每个请求中添加一个随机的 CSRF Token,服务器通过验证 Token 的有效性来判断请求是否合法。 - 验证码:在敏感操作前,要求用户输入验证码,防止自动化的 CSRF 攻击。

- 同源策略:确保请求来自同源的网站,防止跨域的 CSRF 攻击。

- 安全开发:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 CSRF 漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 CSRF 漏洞。

通过采取以上防御措施,可以有效降低跨站请求伪造的风险,保护用户的信息安全。

SQL注入攻击

SQL 注入攻击的概念

SQL 注入攻击(SQL Injection)是一种常见的 Web 应用程序漏洞,攻击者通过在用户输入的数据中插入恶意 SQL 语句,从而获取或篡改数据库中的敏感信息。

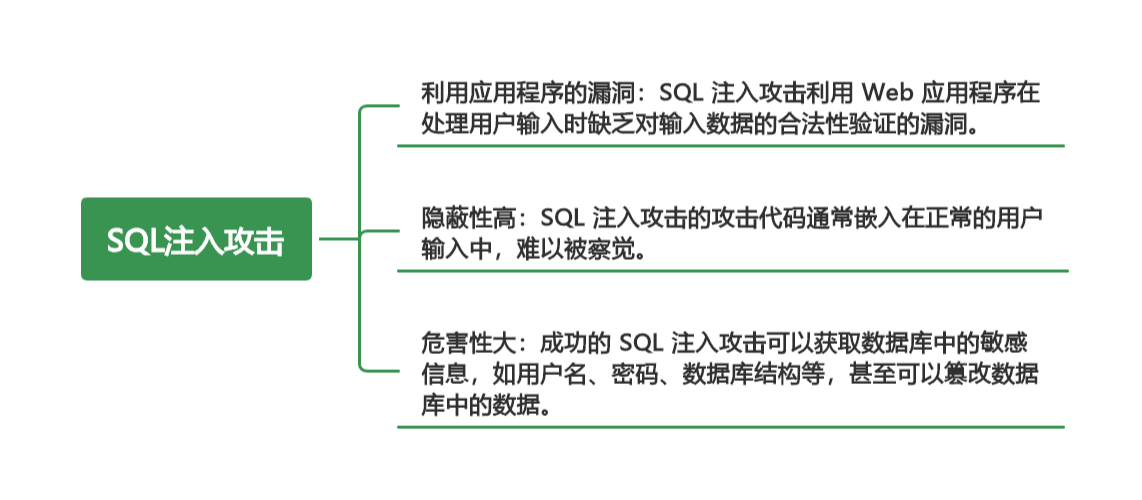

SQL 注入攻击的特点

- 利用应用程序的漏洞:SQL 注入攻击利用 Web 应用程序在处理用户输入时缺乏对输入数据的合法性验证的漏洞。

- 隐蔽性高:SQL 注入攻击的攻击代码通常嵌入在正常的用户输入中,难以被察觉。

- 危害性大:成功的 SQL 注入攻击可以获取数据库中的敏感信息,如用户名、密码、数据库结构等,甚至可以篡改数据库中的数据。

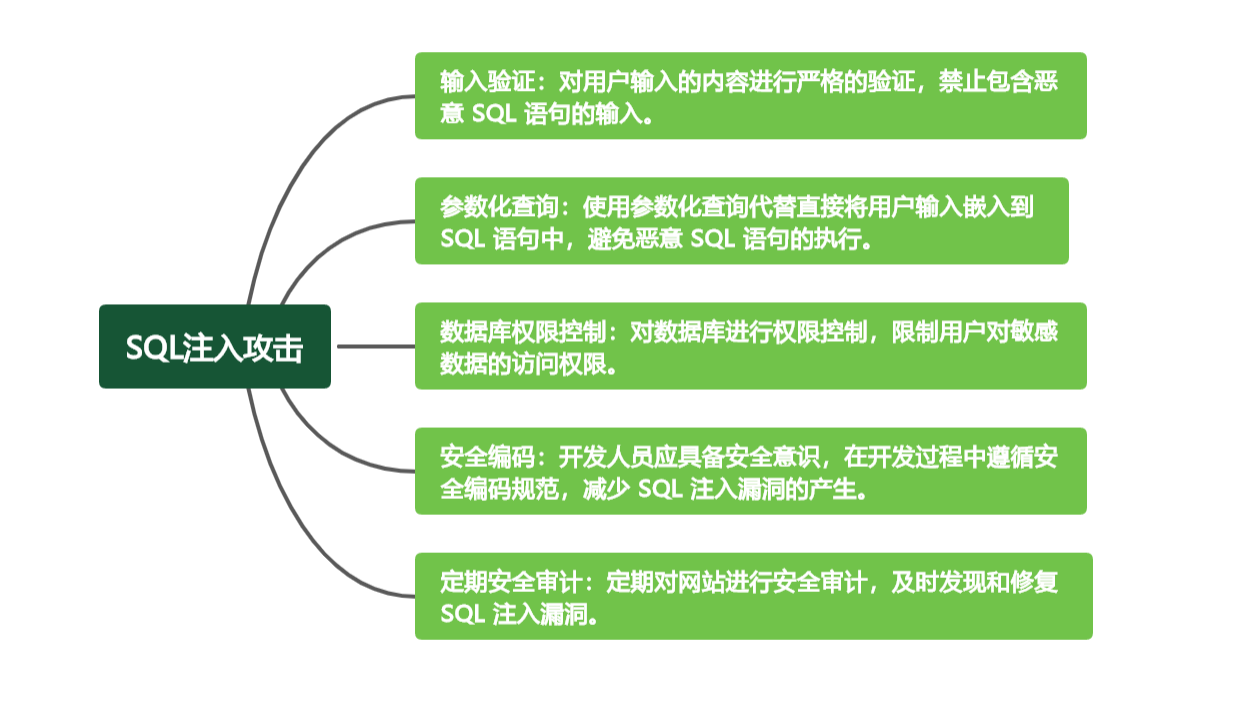

SQL 注入攻击的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意 SQL 语句的输入。

- 参数化查询:使用参数化查询代替直接将用户输入嵌入到 SQL 语句中,避免恶意 SQL 语句的执行。

- 数据库权限控制:对数据库进行权限控制,限制用户对敏感数据的访问权限。

- 安全编码:开发人员应具备安全意识,在开发过程中遵循安全编码规范,减少 SQL 注入漏洞的产生。

- 定期安全审计:定期对网站进行安全审计,及时发现和修复 SQL 注入漏洞。

通过采取以上防御措施,可以有效降低 SQL 注入攻击的风险,保护用户的信息安全。

会话劫持

会话劫持的概念

会话劫持(Session Hijacking)是一种严重的网络攻击行为,攻击者通过窃取或猜测受害者的会话 ID,以合法用户的身份登录到目标系统,从而获取或篡改受害者的敏感信息。

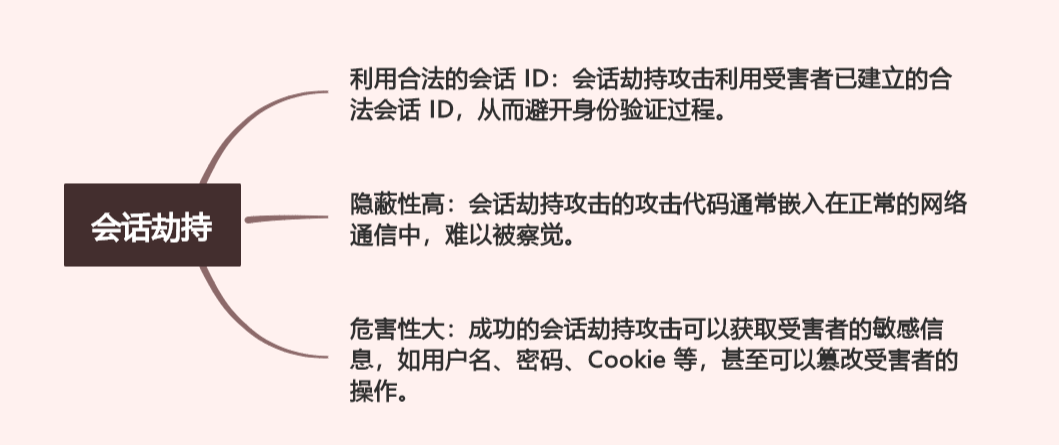

会话劫持的特点

- 利用合法的会话 ID:会话劫持攻击利用受害者已建立的合法会话 ID,从而避开身份验证过程。

- 隐蔽性高:会话劫持攻击的攻击代码通常嵌入在正常的网络通信中,难以被察觉。

- 危害性大:成功的会话劫持攻击可以获取受害者的敏感信息,如用户名、密码、Cookie 等,甚至可以篡改受害者的操作。

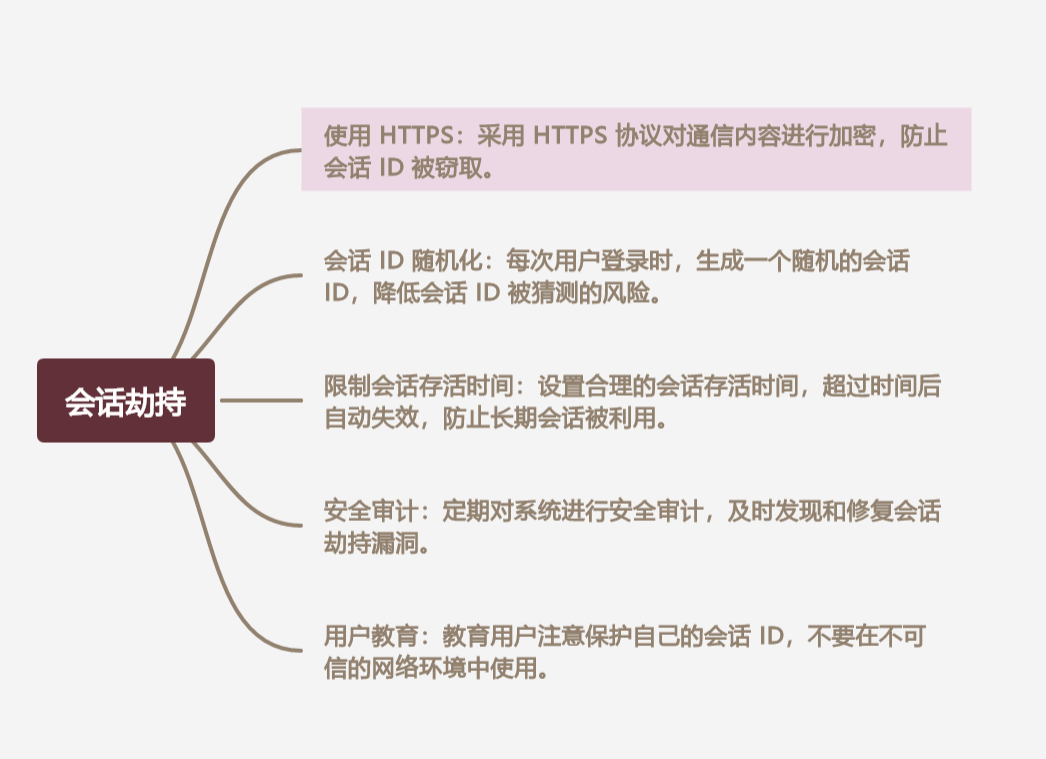

会话劫持的防御手段

- 使用 HTTPS:采用 HTTPS 协议对通信内容进行加密,防止会话 ID 被窃取。

- 会话 ID 随机化:每次用户登录时,生成一个随机的会话 ID,降低会话 ID 被猜测的风险。

- 限制会话存活时间:设置合理的会话存活时间,超过时间后自动失效,防止长期会话被利用。

- 安全审计:定期对系统进行安全审计,及时发现和修复会话劫持漏洞。

- 用户教育:教育用户注意保护自己的会话 ID,不要在不可信的网络环境中使用。

通过采取以上防御措施,可以有效降低会话劫持攻击的风险,保护用户的信息安全。

点击劫持

点击劫持的概念

点击劫持(Clickjacking)是一种视觉上的欺骗攻击技术,攻击者使用一个透明的、不可见的 iframe 覆盖在一个网页上,然后诱使用户在该网页上进行操作,此时用户将在不知情的情况下点击透明的 iframe 页面,通过调整 iframe 页面的位置,使用户点击到攻击者恶意构造的按钮。

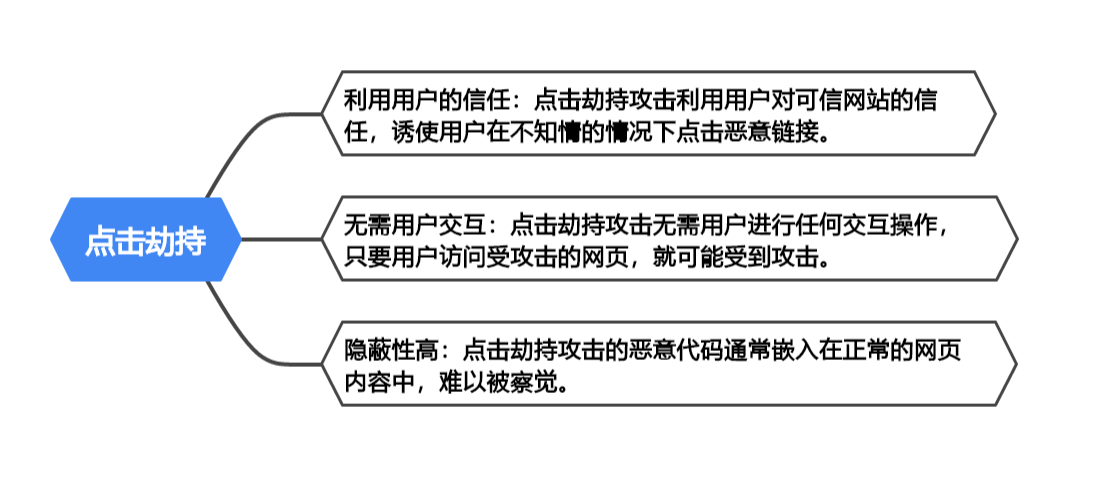

点击劫持的特点

- 利用用户的信任:点击劫持攻击利用用户对可信网站的信任,诱使用户在不知情的情况下点击恶意链接。

- 无需用户交互:点击劫持攻击无需用户进行任何交互操作,只要用户访问受攻击的网页,就可能受到攻击。

- 隐蔽性高:点击劫持攻击的恶意代码通常嵌入在正常的网页内容中,难以被察觉。

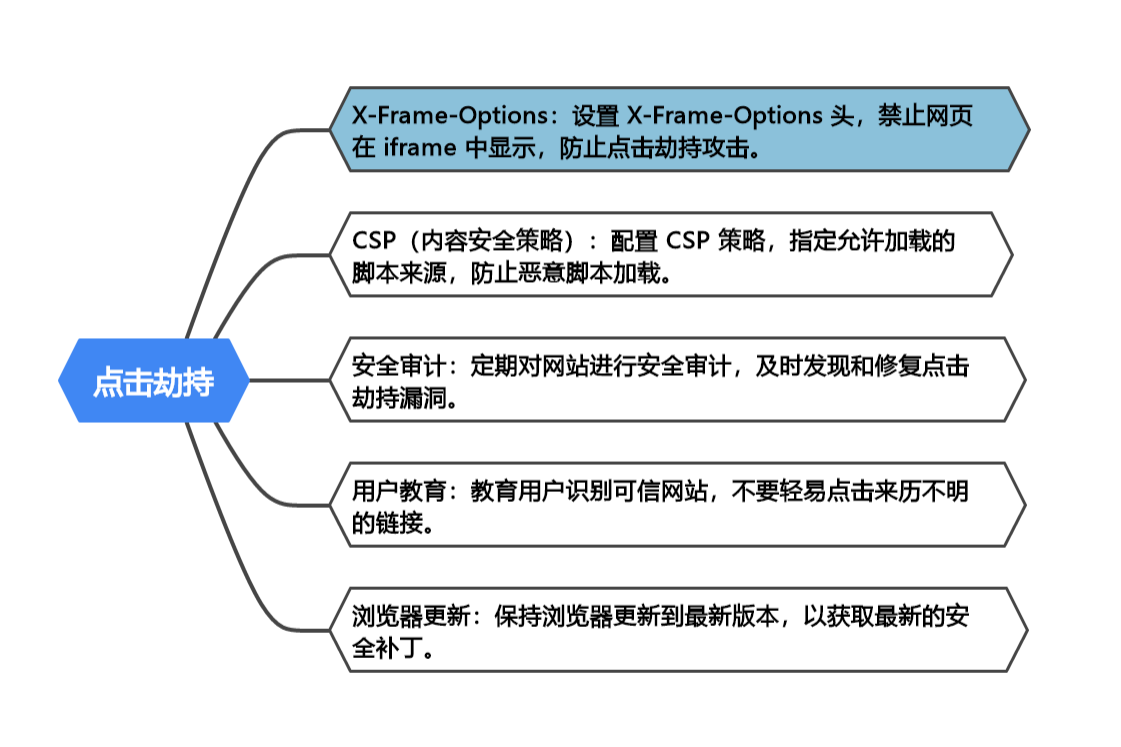

点击劫持的防御手段

- X-Frame-Options:设置

X-Frame-Options头,禁止网页在iframe中显示,防止点击劫持攻击。 - CSP(内容安全策略):配置 CSP 策略,指定允许加载的脚本来源,防止恶意脚本加载。

- 安全审计:定期对网站进行安全审计,及时发现和修复点击劫持漏洞。

- 用户教育:教育用户识别可信网站,不要轻易点击来历不明的链接。

- 浏览器更新:保持浏览器更新到最新版本,以获取最新的安全补丁。

通过采取以上防御措施,可以有效降低点击劫持攻击的风险,保护用户的信息安全。

命令注入攻击

命令注入攻击的概念

命令注入攻击(Command Injection)是一种注入攻击,攻击者通过在用户输入中注入恶意命令,从而在服务器端执行恶意操作。

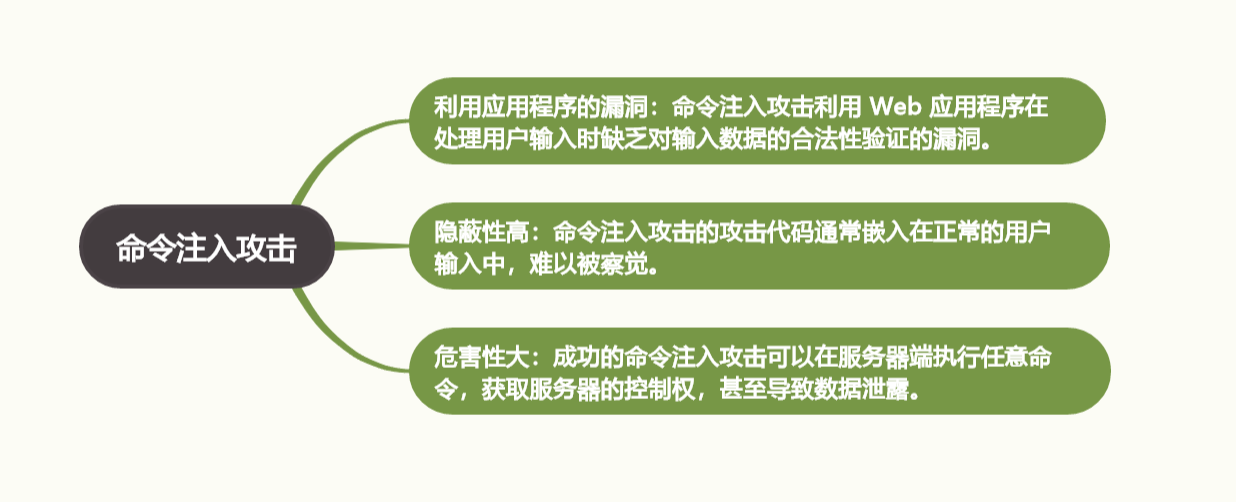

命令注入攻击的特点

- 利用应用程序的漏洞:命令注入攻击利用 Web 应用程序在处理用户输入时缺乏对输入数据的合法性验证的漏洞。

- 隐蔽性高:命令注入攻击的攻击代码通常嵌入在正常的用户输入中,难以被察觉。

- 危害性大:成功的命令注入攻击可以在服务器端执行任意命令,获取服务器的控制权,甚至导致数据泄露。

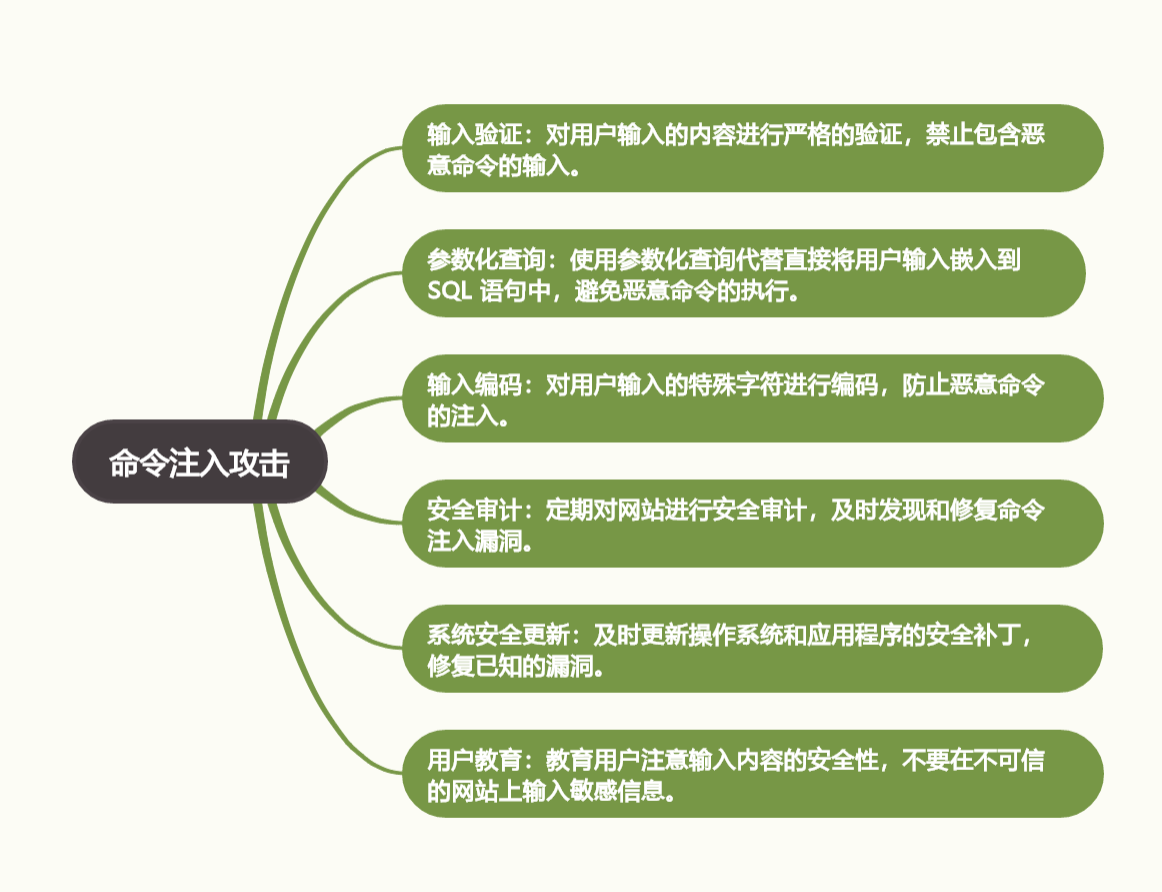

命令注入攻击的防御手段

- 输入验证:对用户输入的内容进行严格的验证,禁止包含恶意命令的输入。

- 参数化查询:使用参数化查询代替直接将用户输入嵌入到 SQL 语句中,避免恶意命令的执行。

- 输入编码:对用户输入的特殊字符进行编码,防止恶意命令的注入。

- 安全审计:定期对网站进行安全审计,及时发现和修复命令注入漏洞。

- 系统安全更新:及时更新操作系统和应用程序的安全补丁,修复已知的漏洞。

- 用户教育:教育用户注意输入内容的安全性,不要在不可信的网站上输入敏感信息。

通过采取以上防御措施,可以有效降低命令注入攻击的风险,保护用户的信息安全。

文件上传漏洞

文件上传漏洞的概念

文件上传漏洞是指攻击者利用 Web 应用程序在上传文件时缺乏对上传文件的类型、大小、内容等方面的有效验证,从而上传恶意文件,可能导致服务器被攻击或数据泄露。

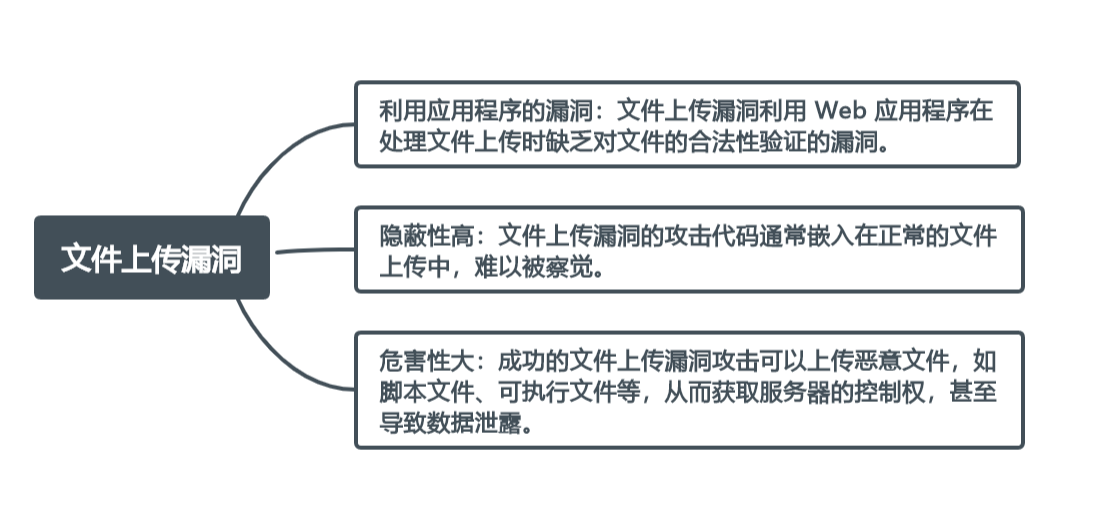

文件上传漏洞的特点

- 利用应用程序的漏洞:文件上传漏洞利用 Web 应用程序在处理文件上传时缺乏对文件的合法性验证的漏洞。

- 隐蔽性高:文件上传漏洞的攻击代码通常嵌入在正常的文件上传中,难以被察觉。

- 危害性大:成功的文件上传漏洞攻击可以上传恶意文件,如脚本文件、可执行文件等,从而获取服务器的控制权,甚至导致数据泄露。

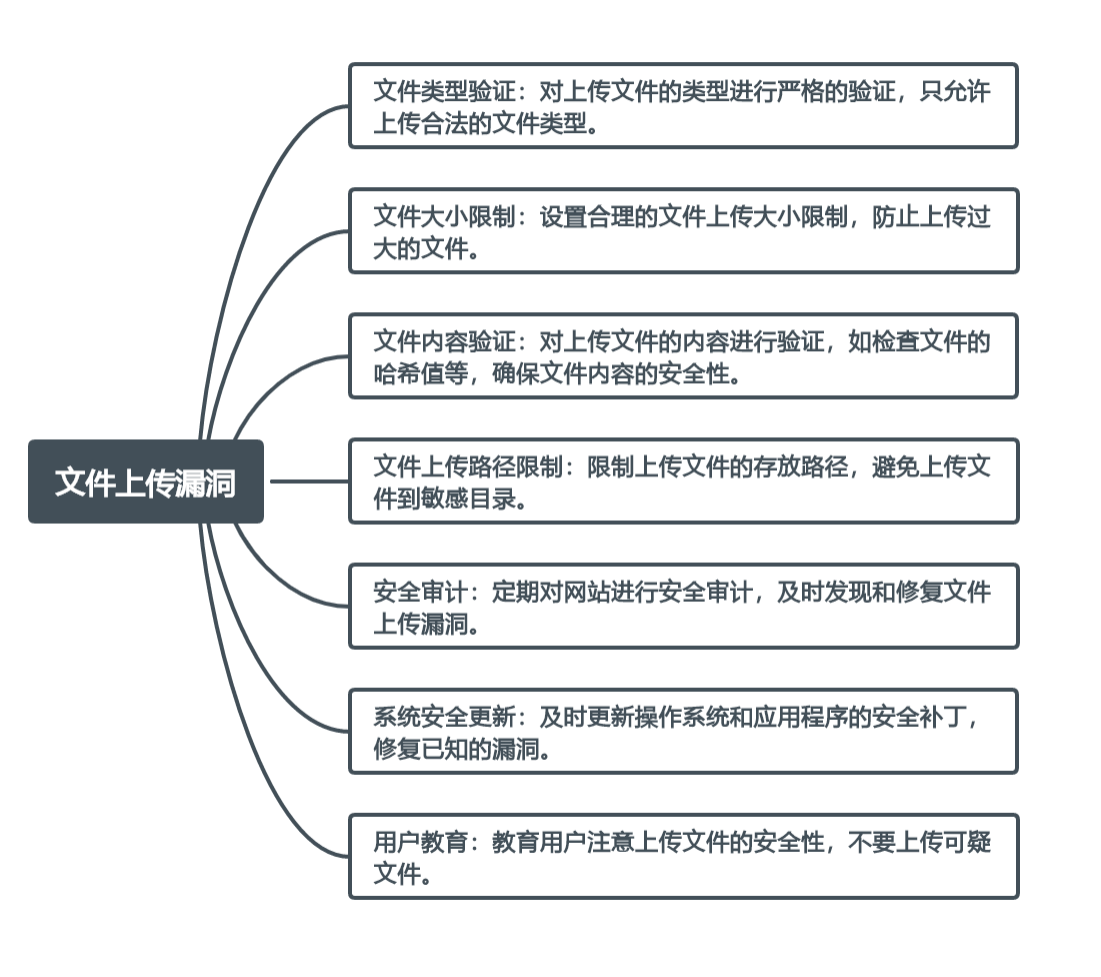

文件上传漏洞的防御手段

- 文件类型验证:对上传文件的类型进行严格的验证,只允许上传合法的文件类型。

- 文件大小限制:设置合理的文件上传大小限制,防止上传过大的文件。

- 文件内容验证:对上传文件的内容进行验证,如检查文件的哈希值等,确保文件内容的安全性。

- 文件上传路径限制:限制上传文件的存放路径,避免上传文件到敏感目录。

- 安全审计:定期对网站进行安全审计,及时发现和修复文件上传漏洞。

- 系统安全更新:及时更新操作系统和应用程序的安全补丁,修复已知的漏洞。

- 用户教育:教育用户注意上传文件的安全性,不要上传可疑文件。

通过采取以上防御措施,可以有效降低文件上传漏洞的风险,保护用户的信息安全。

)

:视频帧处理并用SDL渲染播放)

:从数据中发现洞察力)

真题解析#中国电子学会#全国青少年软件编程等级考试)