目录

61、FTP文件传输服务

62、DHCP动态主机配置协议

63、电子邮件服务

64、各种新技术相关概念及功能的考查

65、Windows的ipconfig命令

66、Windows的其它命令及说明

67、Linux系统关机和重启命令

68、Linux系统文件属性命令

69、SNMP协议版本

70、SNMP协议的报文类型

71、RAID技术

72、网络存储方案

73、常见的计算机病毒、攻击方式

74、常见加密算法

75、安全套接层协议SSL

76、防火墙的基本功能

77、防火墙的区域划分

78、防火墙的工作模式

79、接口防火墙的类型

80、IDS和IPS的部署

61、FTP文件传输服务

FTP在主动模式下,控制连接使用21号端口,数据连接使用20号端口。

FTP在被动模式下,控制连接使用21号端口,数据连接使用1024-65535中的任一端口。

考试中,没有特殊说明是使用数据连接端口而只是说端口的话,选择21号端口。

62、DHCP动态主机配置协议

DHCP过程涉及报文有:广播发送IP租用请求DHCPdiscover报文、从地址池中选择一个有效IP回应DHCPoffer报文、客户端接受DHCPrequest报文、服务器两次确认IP分配及带上租约DHCPack报文。

如果客户端收到DHCP Ack报文后,通过地址冲突检测发现地址冲突或不能使用,则发送DHCP Decline报文,通知服务器所分配的IP地址不可用。

客户机在收到DHCP ACK之前,其地址始终为0.0.0.0。

Windows服务器配置DHCP时,默认租约是8天,华为路由器的默认租约是1天。

租约期50%:与原房源管理者直接续约

租约期过87.5%:通告租约即将告罄

租约期100%:重新广撒网发送租房请求

UDP封装,端口号68(客户端)、67(服务器)

DHCP Snooping是 DHCP 的一种安全特性,主要应用在 交换机 上,作用是屏蔽接入网络中的非法的 DHCP 服务器。即开启 DHCP Snooping 功能后,网络中的客户端只有从管理员指定的 DHCP 服务器获取 IP 地址。

DHCP中继

由于DHCP报文的目的ip是255.255.255.255,这样的本地广播不能跨子网。要实现一个dhcp服务器为多个子网进行配置分配,则需要采用DHCP中断服务。

此时DHCP中继可以把接收到的DHCP广播报文转换成能够跨网段传输的单播报文,转发给真正的DHCP服务器。

DHCP服务故障

当DHCP服务故障时,客户机会使用169.254.0.0/16中随机的一个地址,并且每隔5分钟再进行尝试。

63、电子邮件服务

| 邮件协议 | 功能 | 传输层协议 | 端口号 |

| SMTP简单邮件传输协议 | 发送邮件 | TCP | TCP 25 |

| POP3邮局协议 | 接收邮件 | TCP 110 | |

| IMAP邮件访问协议 | 接收邮件 | 端口号(143) 且IMAP客户端的操作都会同步更新到服务器上。 | |

| MIME多用途互联网邮件扩展 | 支持图像、声音、动画等多种二进制文件 | ||

64、各种新技术相关概念及功能的考查

| 名称 | 关键词 |

| 大数据 | 大量数据、数据分析 |

| 云计算 | 强计算能力、多台计算机 |

| 物联网 | 物物联网、传感器 |

| 区块链 | 分布式帐本数据库 |

| SDN | 软件定义网络、通过分离以实现更灵活的网络 |

65、Windows的ipconfig命令

ipconfig /all:显示网卡的完整配置信息,包括IP、MAC、网关等。

ipconfig /renew:使网卡重新由DHCP服务获得IP地址。

ipconfig /release:使网卡释放之前由DHCP服务器获得的IP地址。

ipconfig /displaydns:显示本机上的DNS的缓存内容。

ipconfig /flushdns:刷新(或清除)本机上的DNS缓存。

66、Windows的其它命令及说明

ping可以测试网络连通性。

tracert可以实现路由跟踪,显示路由路径。

router print 显示路由表,和netstat –r等价。

nslookup用于查询域名系统(DNS)以获取域名或IP地址映射或用于DNS排错。

67、Linux系统关机和重启命令

关机的命令有shutdown–h now、halt、poweroff和init 0。

重启系统的命令有shutdown–r now、reboot和init 6。

68、Linux系统文件属性命令

chgrp命令可以更改文件的所属组;

chown命令可以更改文件的所有者,也可以更改文件的所属组;

chmod命令更改文件的权限属性。

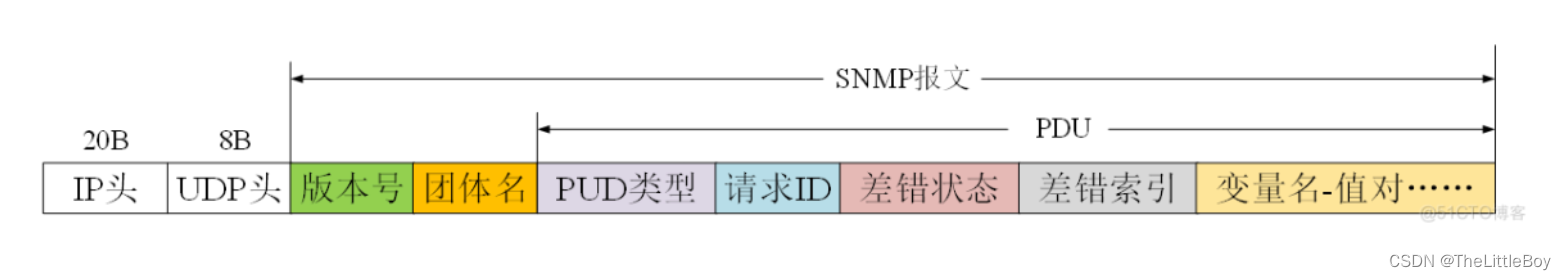

69、SNMP协议版本

SNMPv1、v2采用团体名认证机制。

SNMPv2协议增加了GetbulkRequest消息、Inform-Request消息、report消息。GetBulkRequest管理站一次读取代理处MIB中大量成块数据,高效率地从代理处获取大量管理对象数据。

SNMPv3包含验证服务和加密服务在内的全新安全机制。可以为管理站和代理之间的通信提供更高的安全性。

70、SNMP协议的报文类型

| 报文类型 | 报文名称 | 功能 |

| 请求报文 (UDP发给客户端161端口) | Get-Request | 从代理进程处提取一个或多个参数值 |

| Get-NextRequest | 从代理进程处提取紧跟当前参数值的下一个参数值 | |

| Set-Request | 管理者请求对管理信息进行控制(修改、设置) | |

| 应答报文 | Get-Response | 管理代理对收到的请求信息进行应答 |

| 陷入报文 (UDP162端口接收) | Trap | 陷入报文,用于意外或突发故障的情况下, 管理代理主动向管理进程发送报警信息 |

71、RAID技术

RAID0,磁盘利用率100%,没有冗余,可靠性最差。

RAID1,磁盘利用率50%,可靠性高。镜像备份。

RAID2,汉明码来提供错误检查及恢复,实施复杂,很少使用。

RAID3,磁盘利用率(n-1)/n,有特定的奇偶校验盘,可靠性较高。

RAID5,磁盘利用率(n-1)/n,没有特定校验盘,奇偶校验数据分散存放在各个盘上。可靠性较高。

RAID6,磁盘利用率(n-2)/n,使用两个校验位来检查数据的完整性,因此可以容忍两个硬盘的故障。它提供了更高的数据容错能力和数据冗余,但是它的写入性能相对较低。最少需要四块硬盘。

RAID10:磁盘利用率50%,RAID1和RAID0的结合,先镜像再条带化。

RAID01:RAID0和RAID1的结合,先条带化再进行镜像。

72、网络存储方案

| 存储方案 | 特点 | |

| 直连式存储DAS | 存储设备直接连接在服务器上 | |

| 网络附加存储NAS | 拥有专业的存储服务器,基于以太网实现网络存取 支持文件级应用 支持NFS、CIFS文件系统 | |

| 存储区域网络 SAN | FC SAN(默认) | 光纤通道交换机 成本高,性能好 支持块级应用 |

| IP SAN | 以太网交换机 更加经济的存储方案 支持块级应用 | |

73、常见的计算机病毒、攻击方式

常见病毒前缀有trojan(木马病毒)、worm(蠕虫病毒)、macro(宏病毒)、script(脚本病毒)、Hack(黑客病毒)、win32(系统病毒)。

| 常见网络攻击 | 特点 | 如何防范 |

| 网络监听 | 使用sniffer软件或主机接口设置成混杂模式,监听网络中的报文 | 加密技术 |

| 重放攻击 | 指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程 | 添加时间戳 |

| 拒绝服务攻击DOS | 通过发送大量非正常报文,以消耗目标主机资源,使其宕机(破坏其可用性),如TCP SYN Flooding | 流量清洗 部署CDN 防火墙、IPS |

| SQL注入 | 使用SQL注入语句实现的攻击,导致WEB的数据库信息被篡改或窃取(关键词:select / ‘1=1’) | 使用参数化的过滤性语句 WAF、防火墙、IPS |

| 跨站脚本攻击XSS | 向有XSS漏洞的网站中传入恶意的Script代码,实现弹出alert、盗取用户Cookie、重定向到其他网站等(关键词:<script>) | |

| APT攻击 | 长期持续性攻击、终端性、零日漏洞等 | 沙箱技术 |

| 一句话木马 | 关键词:eval | 禁止写入php等 安装杀毒软件 |

74、常见加密算法

| 加密技术 | 常见算法 | 说明 | 速度 | 密钥同步 | 应用场景 |

| 对称加密 | DES(56位) 3DES(112位) IDEA(128位) RC4(64/128位) AES(128/192/256位) | 加解密使用 相同的密钥 | 快 | 需要 | 加密大量数据 |

| 非对称加密 | RSA ECC DSA | 加密:接收方公钥 解密:接收方私钥 | 慢 | 不需要 | 加密少量数据 |

国密:

| SM1 | 对称加密 | 128位加密,算法不公开,相当于DES |

| SM2 | 非对称 | 256位椭圆曲线,基于ECC算法,比RSA快 |

| SM3 | 摘要算法 | 256位数据摘要,相当于SHA256 |

| SM4 | 对称加密 | 128位加密,相当于AES128 |

报文摘要算法:

常见的报文摘要(哈希)算法如下:

MD5:产生128位的输出。

SHA(安全散列算法):产生160位的输出。

报文摘要算法和数字签名结合可以保证报文的完整性,即实现报文鉴别。

X.509数字证书标准推荐使用的密码算法是RSA不对称密钥算法。

75、安全套接层协议SSL

HTTP协议与SSL协议结合,形成HTTPS协议,传输层TCP 443号端口。

TLS是SSL协议3.0基础上的升级,是传输层安全协议。

SET协议,安全电子交易协议,是信用卡网上交易的国际标准。

76、防火墙的基本功能

防火墙最基本的功能就是隔离网络,通过访问控制策略来控制不同信任程度区域间传送的数据流。防火墙不能用来防范病毒和防范来自内部用户的攻击。

77、防火墙的区域划分

Trust区域:受信程度高,用来定义内部用户所在的网络。默认安全级别85。

DMZ区域:受信程度中等,用来定义公共服务器所在的区域。默认安全级别50。

Untrust区域:不受信任的网络,用来定义Internet等不安全的网络。默认安全级别5。

LOCAL区域:防火墙自身所在的区域,包括防火墙的各接口。默认安全级别100。

78、防火墙的工作模式

防火墙能够工作在三种模式下:路由模式(接口有IP)、透明模式(接口无IP)、混合模式。

79、接口防火墙的类型

有3种:包过滤防火墙、应用代理型防火墙、状态检测型防火墙。

包过滤防火墙:工作在第三层,效率高,安全性低。

应用代理型防火墙:工作在应用层,效率低,安全性最高。

状态检测防火墙:工作在第三层,且使用了基于连接状态的检测机制,提高了转发效率。

80、IDS和IPS的部署

IDS入侵检测系统与防火墙不同,没有也不需要跨接在任何链路上,只是一个旁路监听设备,无须网络流量流经它便可以工作。

IPS入侵防御系统,一般是以串联的形式直接嵌入到网络流量中的。

】linux arm aarch 是 opencv 交叉编译与使用)

![[MySQL] MySQL库的基础操作](http://pic.xiahunao.cn/[MySQL] MySQL库的基础操作)

信息管理系统源码)

,模糊清晰、划痕修复及黑白上色的实践)

—— 库mongoose 的使用和数据类型(一))

》的AERMOD模型配置方法)