导语

近日,一款名为StripedFly的恶意软件框架在网络安全研究人员的监视之外悄然感染了超过100万台Windows和Linux系统。这款跨平台的恶意软件平台在过去的五年中一直未被察觉。在去年,卡巴斯基实验室发现了这个恶意框架的真实本质,并发现其活动始于2017年。尽管一开始被错误地归类为仅仅是一种门罗币挖矿软件,但分析人员认为StripedFly非常令人印象深刻,具备复杂的TOR基于流量隐藏机制、来自可信平台的自动更新、类似蠕虫的传播能力以及在公开披露漏洞之前创建的自定义EternalBlue SMBv1漏洞利用。

StripedFly恶意软件的威胁

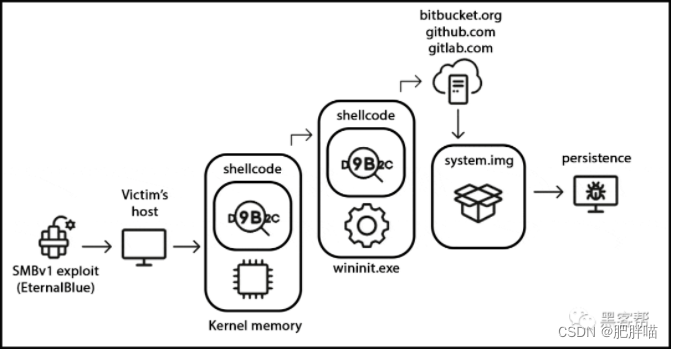

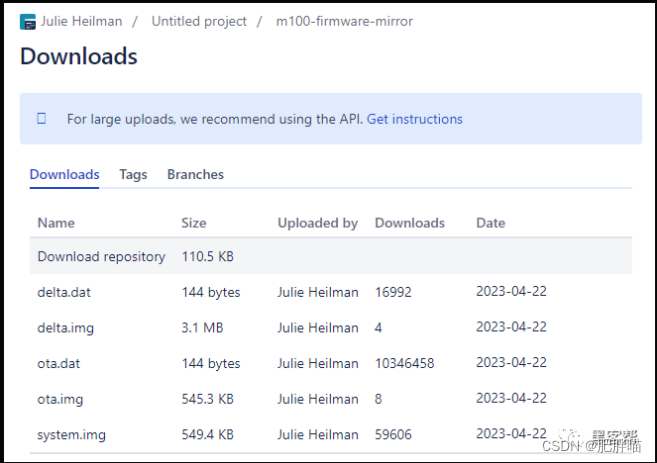

StripedFly恶意软件的真实目的尚不清楚,是为了牟利还是为了进行网络间谍活动。然而,卡巴斯基实验室表示,StripedFly的复杂性表明这是一种高级持续性威胁(APT)恶意软件。根据恶意软件的编译时间戳,StripedFly最早的已知版本具备EternalBlue漏洞利用的功能可以追溯到2016年4月,而Shadow Brokers组织的公开泄露发生在2016年8月。StripedFly恶意软件框架最早是通过在合法的Windows操作系统进程WININIT.EXE中注入Shellcode来发现的。经过调查注入的代码,研究人员发现它会从像Bitbucket、GitHub和GitLab这样的合法托管服务下载和执行其他文件,如PowerShell脚本。进一步的调查显示,被感染的设备很可能是通过针对互联网暴露的计算机使用自定义的EternalBlue SMBv1漏洞利用进行入侵的。

StripedFly的传播方式

StripedFly恶意软件的最终载荷(system.img)具备轻量级自定义TOR网络客户端,以保护其网络通信免受拦截,同时具备禁用SMBv1协议的能力,并利用SSH和EternalBlue在网络上传播到其他Windows和Linux设备。该恶意软件的命令与控制(C2)服务器位于TOR网络上,与其通信涉及频繁的信标消息,其中包含受害者的唯一ID。

StripedFly的独特特征

为了在Windows系统上实现持久性,StripedFly根据其运行的特权级别和PowerShell的存在调整其行为。如果没有PowerShell,它会在%APPDATA%目录中生成一个隐藏文件。如果有PowerShell,它会执行创建计划任务或修改Windows注册表键的脚本。在Linux上,该恶意软件以’sd-pam’的名字出现。它通过systemd服务、自动启动的.desktop文件或修改各种配置文件和启动文件(例如/etc/rc*、profile、bashrc或inittab文件)来实现持久性。

总结

根据卡巴斯基实验室的估计,StripedFly恶意软件框架已感染超过100万台设备。这款恶意软件作为一个单体二进制可执行文件,具备可插拔模块,使其具备常与APT操作相关的操作灵活性。除了门罗币挖矿模块外,StripedFly还具备其他模块,使得威胁行为更加多样化,包括数据窃取和系统利用。卡巴斯基实验室强调,门罗币挖矿模块是StripedFly能够长期逃避检测的主要因素。此外,研究人员还发现了与勒索软件变种ThunderCrypt的联系,后者利用相同的C2服务器“ghtyqipha6mcwxiz[.]onion:1111”。StripedFly的“可重复任务模块”还暗示了攻击者可能对某些受害者的收入产生兴趣。

)

)

、TimePicker(时间选择))