计算机安全的三大中心目标是:保密性 (Conf idential ity) 、完整性 (Integrity) 、可用性 (Availability) 。

身份认证与识别、访问控制机制、加密技术、防火墙技术等技术共同特征就是集中在系统的自身加固和防护上,属于静态的安全防御技术,缺乏主动的反应。

P2DR 模型是在整体安全策略的控制和指导下,在综合运用防护工具(如防火墙、操作系统身份认证、加密等手段)的同时,利用检测工具(如漏洞评估、入侵检测等系统)评估系统的安全状态,使系统保持在最低风险的状态。安全策略(Policy )、防护( Protection )、检测( Detection )和响应 (Response )组成了一个完整动态的循环,在安全策略的指导下保证信息系统的安全。 P2DR 模型提出了全新的安全概念,即安全不能依靠单纯的静态防护,也不能依靠单纯的技术手段来实现。

- 策略(P)信息系统的安全策略,包括访问控制策略、加密通信策略、身份认证策略、备份恢复策略等。策略体系的建立包括安全策略的制定、评估与执行等;

- 防护(P)通过部署和采用安全技术来提高网络的防护能力,如访问控制、防火墙、入侵检测、加密技术、身份认证等技术;

- 检测(D)利用信息安全检测工具,监视、分析、审计网络活动,了解判断网络系统的安全状态。使安全防护从被动防护演进到主动防御,整个模型动态性的体现。主要方法包括:实时监控、检测、报警等;

- 响应(R)检测到安全漏洞和安全事件时,通过及时的响应措施将网络系统的安全性调整到风险最低的状态,包括恢复系统功能和数据,启动备份系统等。其主要方法包括:关闭服务、跟踪、反击、消除影响等。

P2DR 安全的核心问题 —— 检测

- 检测是静态防护转化为动态的关键

- 检测是动态响应的依据

- 检测是落实/强制执行安全策略的有力工具

入侵检测可以识别入侵者,识别入侵行为,监视和检测已成功的安全突破,为对抗入侵及时提供重要信息,以阻止事件的发生和事态的扩大,具有如下作用:

1. 实时检测网络系统的非法行为,持续地监视、分析网络中所有的数据报文,发现并及时处理所捕获的数据报文;

2. 安全审计,通过对入侵检测系统记录的网络事件进行统计分析,发现其中的异常现象,为评估系统的安全状态提供相关证据;

3. 不占用被保护系统的任何资源,作为独立的网络设备,可以做到对黑客透明,本身的安全性较高;

4. 主机入侵检测系统运行于被保护系统之上,可以直接保护、恢复系统;

入侵检测系统功能

入侵检测系统能主动发现网络中正在进行的针对被保护目标的恶意滥用或非法入侵,并能采取相应的 措施及时中止这些危害,如提示报警、阻断连接、通知网管等。 其主要功能是监测并分析用户和系统 的活动、核查系统配置中的安全漏洞、评估系统关键资源与数据文件的完整性、识别现有已知的攻击行为或用户滥用、统计并分析异常行为、对系统日志的管理维护。

入侵检测是防火墙的一个有力补充,形成防御闭环,可以及时、准确、全面的发现入侵,弥补防火墙对应用层检查的缺失。

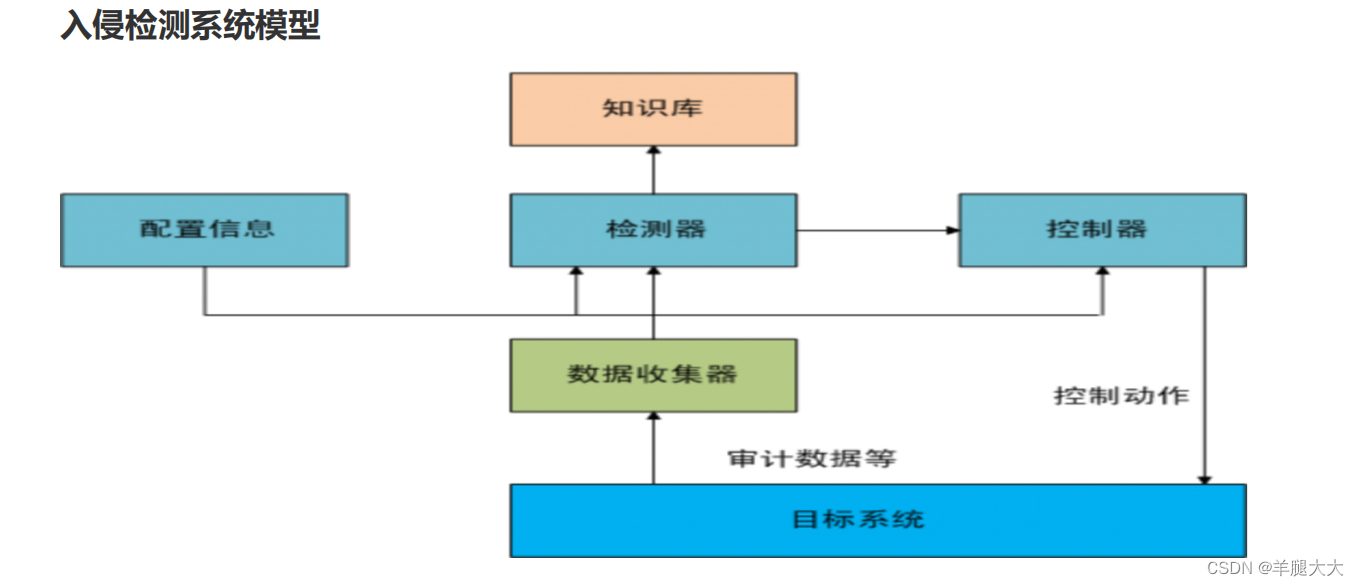

检测器

分析和检测入侵的任务并向控制器发出警报信号

数据收集器

主要负责收集数据

知识库

为检测器和控制器提供必需的数据信息支持

控制器

根据警报信号人工或自动地对入侵行为做出响应

功能模块

信息收集

所收集的信息内容:用户在网络、系统、数据库及应用系统中活动的状态和行为

- 系统和网络的日志文件

- 目录和文件中的异常改变

- 程序执行中的异常行为

- 物理形式的入侵信息

信息分析

① 操作模型 ② 方差 ③ 多元模型 ④ 马尔可夫过程模型 ⑤ 时间序列分析

- 模式匹配

- 统计分析

- 完整性分析

安全响应

流行的响应方式:记录日志、实时显示、 E-mail 报警、声音报警、 SNMP 报警、实时 TCP 阻断、防火墙联动、WinPop 显示、手机短信报警

- 主动响应

- 被动响应

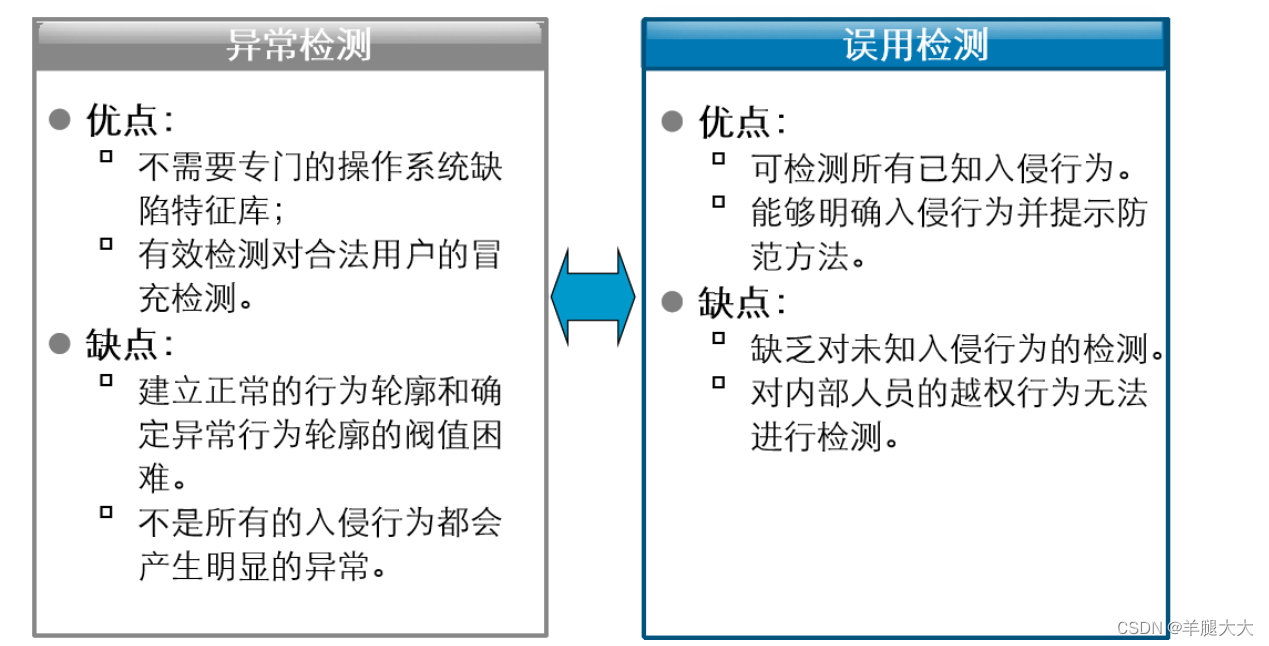

异常检测:当某个事件与一个 已知的攻击特征(信号)相匹配时。一个基于异常的 IDS 会记录一个正常主机的活动大致轮廓,当一个事件在这个轮廓以外发生,就认为是异常,IDS 就会告警。

入侵检测原理及主要方法

攻击检测

入侵检测类似于治安巡逻队,专门注重发现形迹可疑者

- 被动、离线地发现计算机网络系统中的攻击者。

- 实时、在线地发现计算机网络系统中的攻击者。

异常检测

- IDS通常使用的两种基本分析方法之一,又称为基于行动的入侵检测技术。

- 收集操作活动的历史数据,建立代表主机、用户或网络连接的正常行为描述,判断是否发生入侵。

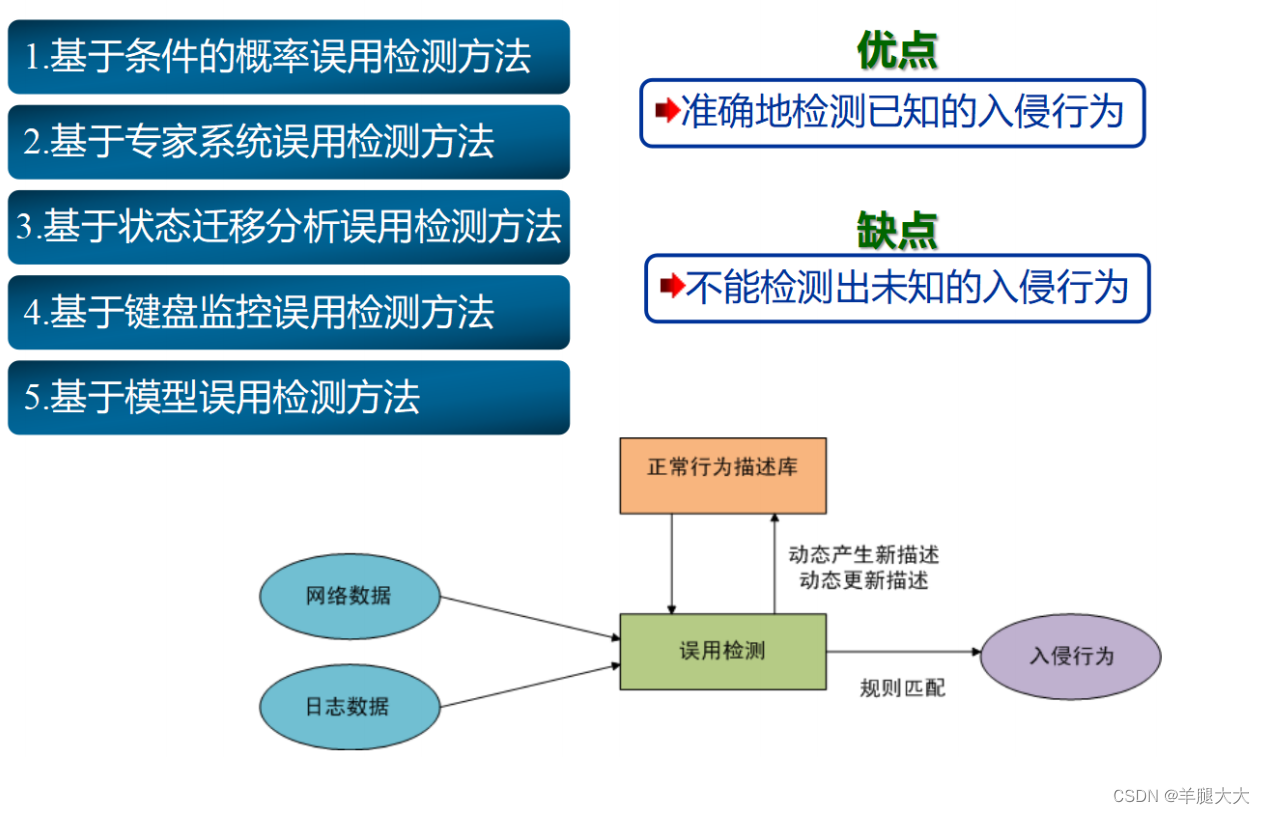

误用检测

又称特征检测

- IDS通常使用的两种基本分析方法之一,又称基于知识的检测技术。

- 对已知的入侵行为和手段进行分析,提取检测特征,构建攻击模式或攻击签名,判断入侵行为。

入侵检测系统的分类

HIDS

NIDS

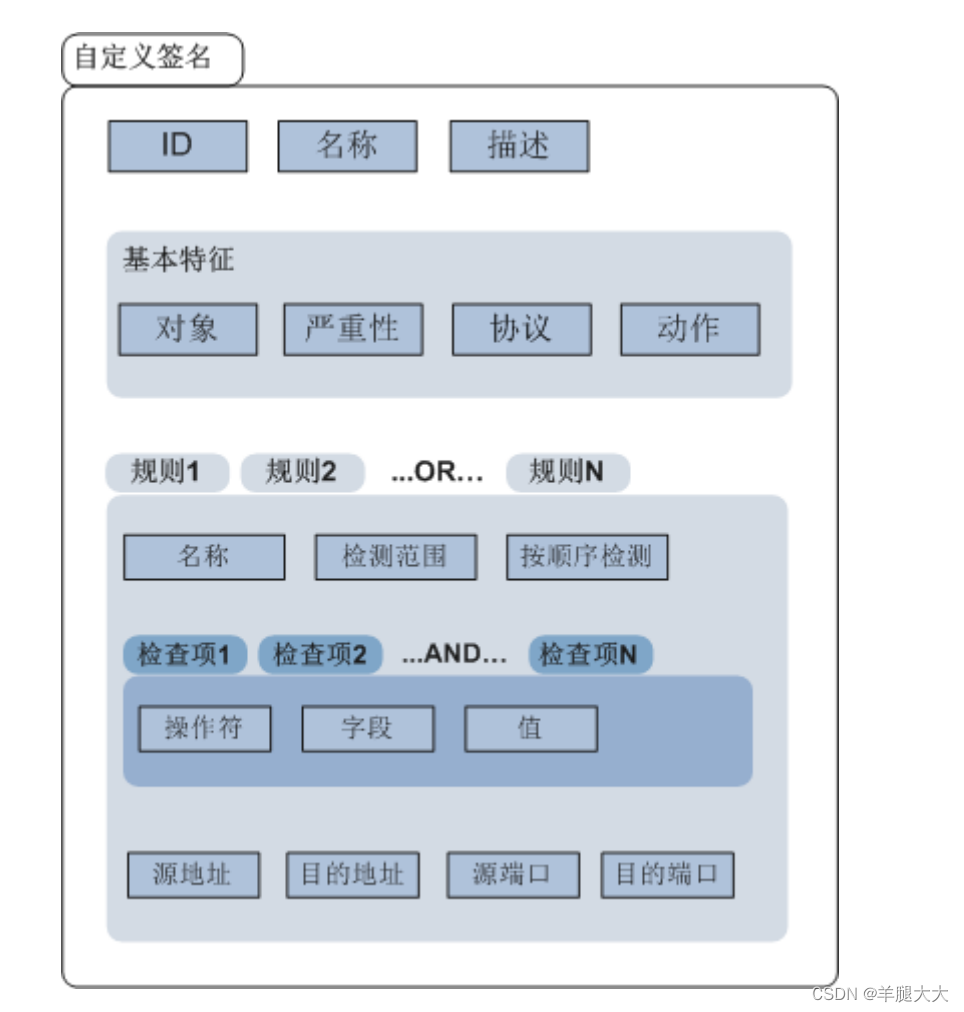

特征检测: IDS 核心是特征库(签名)。

签名用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

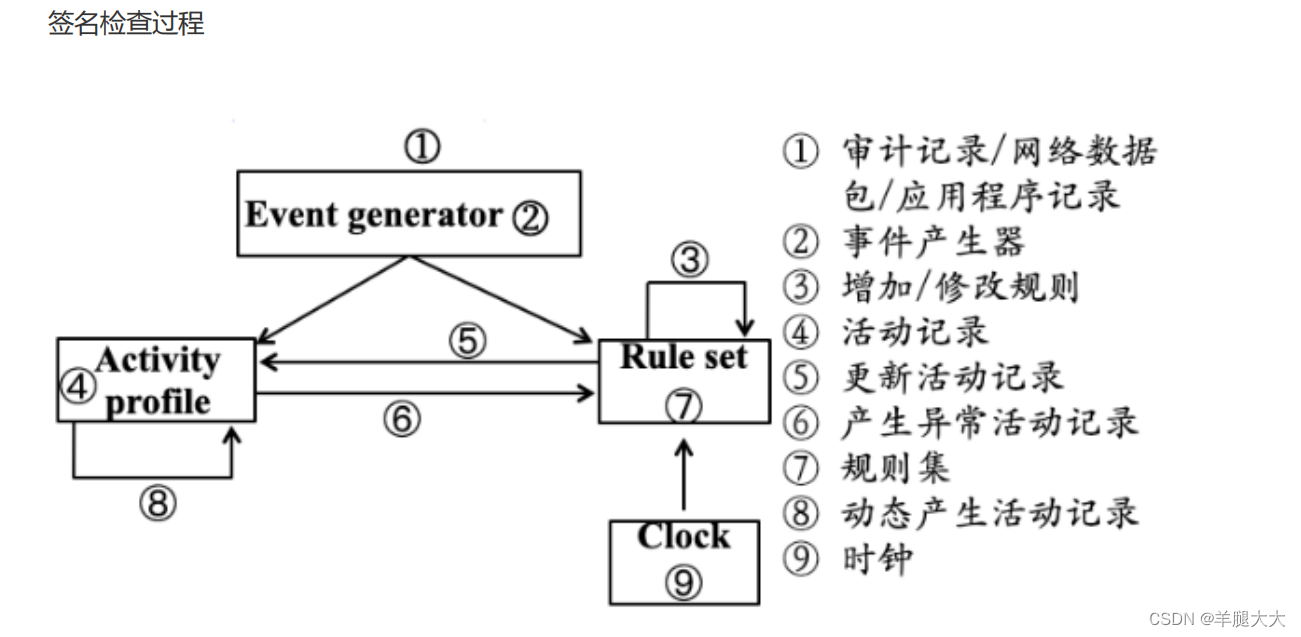

异常检测模型**(Anomaly Detection)

首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为是

入侵。

误用检测模型**(Misuse Detection)

收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也称为特征检测(Signature-based detection )。

典型特征案例

自定义签名

-

IDS是什么? IDS代表入侵检测系统(Intrusion Detection System),是一种网络安全设备或应用程序,用于监测和识别网络或主机上的恶意活动、攻击行为或异常事件。IDS通过分析网络流量或系统日志来检测潜在的安全威胁,当发现可疑活动时,它可以触发警报或采取其他预定的响应措施。

-

IDS和防火墙有什么不同?

- IDS(入侵检测系统):主要用于监测和检测网络或主机上的潜在入侵行为,包括已知的攻击签名和异常行为。当IDS检测到可疑活动时,它可以发出警报,但并不主动阻止或拦截流量。IDS通常是被动的安全措施,它不会主动防御攻击,而是提供实时监测和警告。

- 防火墙:用于阻止不受欢迎的网络流量,可以根据预定义的规则或策略来允许或拒绝数据包通过。防火墙是主动的安全措施,它在网络层面起作用,可以过滤进出网络的流量,并阻止潜在的恶意流量进入受保护的网络。

- IDS工作原理? IDS的工作原理通常分为两种主要方法:签名检测和异常检测。

- 签名检测:IDS使用预定义的攻击签名(也称为规则或模式)来识别已知的恶意活动。这些签名是基于已知的攻击模式、恶意代码或漏洞进行编制的。当IDS在网络流量或主机日志中发现与这些签名匹配的模式时,就会触发警报。

- 异常检测:IDS会建立网络或主机的正常行为模式基线,并监测实时流量或日志数据以检测异常活动。如果检测到与正常行为模式明显不同的活动,IDS会认为这是潜在的攻击或异常事件,并触发警报。

- IDS的主要检测方法有哪些详细说明? 主要的IDS检测方法包括:

- 签名检测:基于已知攻击模式的检测方法,IDS使用预定义的攻击签名来匹配网络流量或日志中的特定模式。如果发现与已知攻击签名匹配的流量,IDS将触发警报。

- 异常检测:建立正常行为模式的基线,IDS监测网络流量或日志数据,并与已建立的模式进行比较。如果有明显的异常行为,IDS将生成警报。

- 统计分析:IDS使用统计学方法来识别潜在的异常活动。它可以基于流量的频率、数量、时间间隔等进行分析,发现异常模式。

- 基于机器学习的检测:IDS利用机器学习算法来学习正常行为和异常行为之间的差异,从而检测潜在的恶意活动。

- IDS的部署方式有哪些? IDS可以根据部署的位置和监测的范围进行分类,常见的部署方式包括:

- 网络IDS(NIDS):部署在网络中,监测整个网络流量,能够监测多个主机之间的通信和流量。

- 主机IDS(HIDS):部署在单个主机上,监测该主机的本地日志和系统活动。

- 分布式IDS(DIDS):在多个位置部署IDS,通过共享信息进行联合检测和分析。

- 混合IDS(Hybrid IDS):将NIDS和HIDS结合使用,以实现全面的监测和安全防护。

- IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

- IDS的签名:在IDS中,签名是一种用于识别已知攻击模式的规则或模式。这些签名描述了攻击的特征,例如特定的数据包格式、恶意代码的行为模式等。IDS使用这些签名来检测网络流量或主机日志中是否存在与已知攻击相匹配的模式,从而识别潜在的安全威胁。

- 签名过滤器作用:签名过滤器是IDS中用于匹配和检测攻击签名的组件。它负责分析网络流量或日志,将其中的数据与预定义的签名进行比对。如果发现与某个签名匹配的模式,签名过滤器将触发警报或采取其他预定的响应措施。

- 例外签名配置作用:例外签名配置是指为了减少误报和优化IDS性能而设置的例外规则。有时候,一些合法的流量或特定的应用程序行为可能与某些IDS签名的检测条件相匹配,导致误报。为了避免这种情况,可以通过配置例外签名来排除这些已知的合法活动,使得IDS在遇到这些情况时不触发警报,提高了IDS的准确性和可靠性。

第 8章 函数探幽)

)

)

)

(A-F))